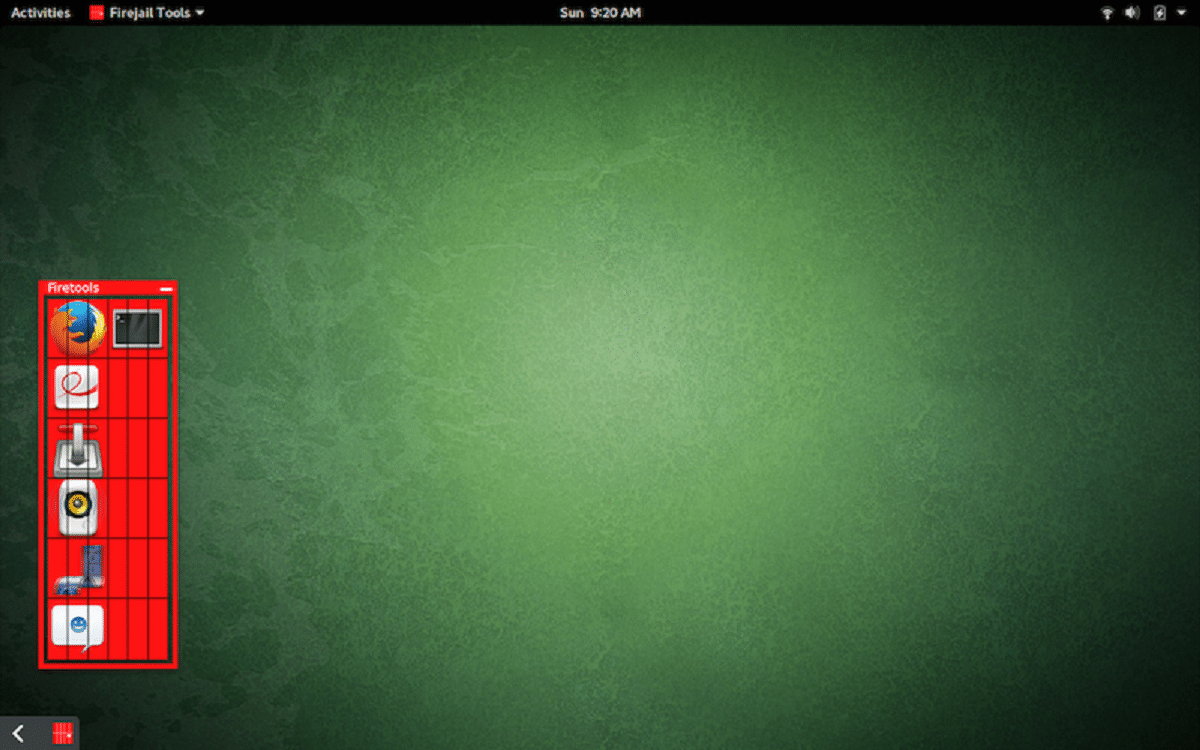

Firejail, un sistema de aislamiento de aplicaciones llega con su nueva versión 0.9.62

Firejail es un framework que desarrolla un sistema para la ejecución aislada de aplicaciones gráficas, de consola y de servidor. El uso de Firejail permite minimizar el riesgo de comprometer el sistema principal al ejecutar programas poco confiables o potencialmente vulnerables. El programa está escrito en C, distribuido bajo la licencia GPLv2 y puede funcionar en cualquier distribución de Linux.

Firejail utiliza espacios de nombres, AppArmor y filtrado de llamadas del sistema (seccomp-bpf) en Linux para el aislamiento. Una vez iniciado, el programa y todos sus procesos secundarios utilizan representaciones separadas de los recursos del kernel, como la pila de red, la tabla de procesos y los puntos de montaje.

Las aplicaciones dependientes se pueden combinar en un entorno limitado común. Si lo desea, Firejail también se puede usar para iniciar contenedores Docker, LXC y OpenVZ.

Sobre Firejail

A diferencia de las herramientas de aislamiento de contenedores, Firejail es extremadamente simple de configurar y no requiere la preparación de una imagen del sistema: la composición del contenedor se forma sobre la base del contenido del sistema de archivos actual y se elimina una vez que finaliza la aplicación.

Se proporcionan herramientas flexibles para establecer reglas de acceso al sistema de archivos, puede determinar qué archivos y directorios tienen acceso denegado o denegado, conectar sistemas de archivos temporales (tmpfs) para datos, restringir el acceso de solo lectura a archivos o directorios, combinar directorios mediante bind-mount y overlayfs.

Para una gran cantidad de aplicaciones populares, incluidas Firefox, Chromium, VLC, entre otras, se han preparado perfiles de aislamiento de llamadas del sistema listos para usar.

Para obtener los privilegios necesarios para configurar un entorno aislado, el ejecutable firejail se instala con el indicador raíz SUID (después de la inicialización, los privilegios se restablecen).

¿Que hay de nuevo en Firejail 0.9.62 ?

En esta nueva versión se destaca que llega con más perfiles agregados para el inicio de aplicaciones aisladas con lo cual el número total de perfiles hasta llega hasta 884.

Ademas de ello la configuración de límite de copia de archivo se ha agregado al archivo de configuración /etc/firejail/firejail.config, que permite limitar el tamaño de los archivos que se copiarán en la memoria utilizando las opciones “–private- *” (de forma predeterminada, el límite se establece en 500 MB).

La llamada chroot ahora se realiza no en función de la ruta, sino que utiliza puntos de montaje basados en el descriptor de archivo.

De los demás cambios:

- En los perfiles, se permite el uso de depuradores.

- Filtrado mejorado de llamadas del sistema utilizando el mecanismo seccomp.

- Se proporciona la detección automática de los indicadores del compilador.

- El directorio /usr/share está en la lista blanca para una variedad de perfiles.

- Se han agregado nuevos scripts de ayuda gdb-firejail.sh y sort.py a la sección de conrib.

- Protección mejorada en la etapa de ejecución de código privilegiado (SUID).

- Para los perfiles, se implementan nuevos signos condicionales HAS_X11 y HAS_NET para verificar la presencia del servidor X y el acceso a la red.

¿Cómo instalar Firejail en Linux?

Para quienes estén interesados en poder instalar Firejail en su distribución de Linux, podrán hacerlo siguiendo las instrucciones que compartimos a continuación.

En Debian, Ubuntu y derivados la instalación es bastante sencilla ya que pueden instalar Firejail desde los repositorios de su distribución o pueden descargar los paquetes deb preparados desde sourceforge.

En el caso de optar la instalación desde los repositorios, basta con abrir una terminal y ejecutar el siguiente comando:

sudo apt-get install firejail

O si decidieron descargar los paquetes deb, pueden realizar la instalación con su gestor de paquetes preferido o desde la terminal con el comando:

sudo dpkg -i firejail_0.9.62_1*.deb

Mientras que para el caso de Arch Linux y derivados de este, basta con ejecutar:

sudo pacman -S firejail

Para el caso de Fedora, RHEL, CentOS, OpenSUSE o cualquier otra distro con soporte para paquetes rpm pueden obtener los paquetes desde el siguiente enlace.

Y la instalación la realizan con:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

Configuración

Hecha la instalación, ahora tendremos que configurar el sandbox y además tenemos que tener AppArmor habilitado.

Desde una terminal vamos a teclear:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Para conocer su uso e integración puedes consultar su guía en el siguiente enlace.