Descubrieron una vulnerabilidad que permite el seguimiento de usuario, incluso si usa Tor

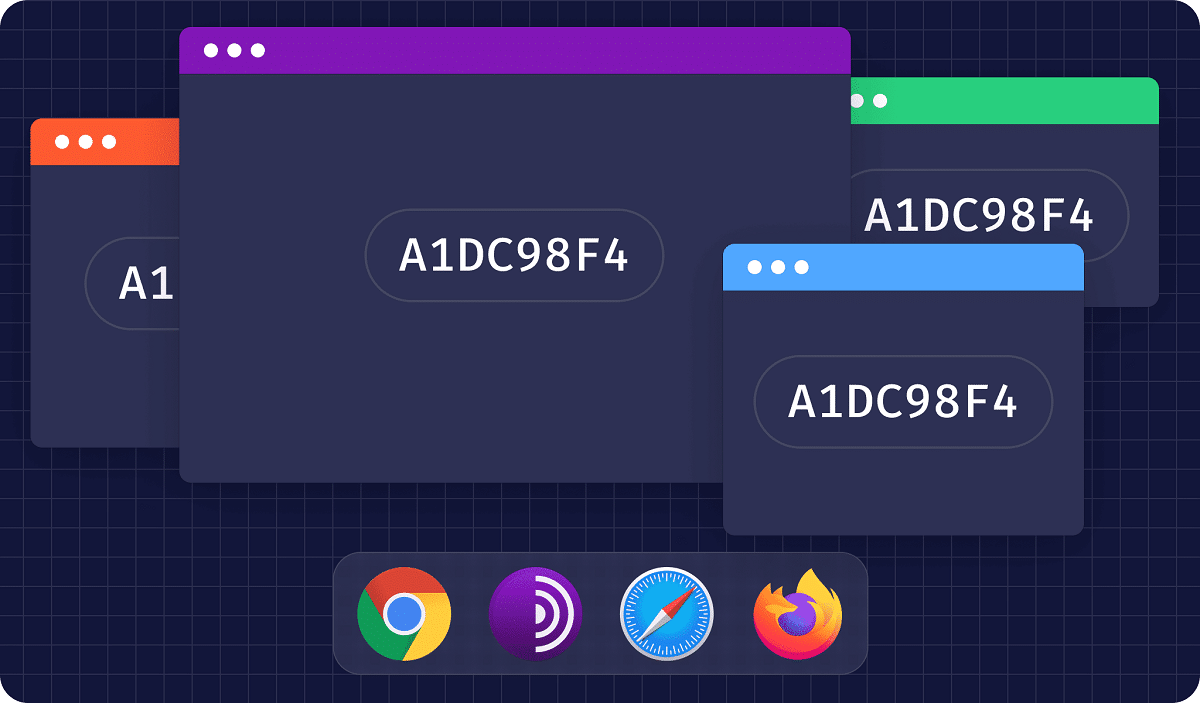

Hace pocos dias FingerprintJS realizo una publicación de blog en la cual nos habla sobre una vulnerabilidad que fue descubierta por ellos y que esta permite a los sitios web identificar de manera confiable a los usuarios en varios navegadores, de los cuales solo los de escritorio son afectados.

Se menciona que la vulnerabilidad utiliza información sobre las aplicaciones instaladas en el ordenador para asignar un identificador único permanente el cual, incluso si el usuario cambia de navegador, usa el modo incógnito o una VPN, esta siempre estará presente.

Dado que esta vulnerabilidad permite el seguimiento de terceros en diferentes navegadores, constituye una violación de la privacidad y aun que Tor es un navegador que ofrece lo último en protección de la privacidad, este tambien se ve afectado.

Según FingerprintJS, esta vulnerabilidad existe desde hace más de 5 años y se desconoce su impacto real. La vulnerabilidad de inundación de esquemas permite a un hacker determinar las aplicaciones instaladas en la computadora del objetivo. En promedio, el proceso de identificación toma unos segundos y funciona en los sistemas operativos Windows, Mac y Linux.

En nuestra investigación sobre técnicas antifraude, hemos descubierto una vulnerabilidad que permite a los sitios web identificar a los usuarios de manera confiable en diferentes navegadores de escritorio y vincular sus identidades. Las versiones de escritorio de Tor Browser, Safari, Chrome y Firefox se ven afectadas.

Nos referiremos a esta vulnerabilidad como inundación de esquemas, ya que utiliza esquemas de URL personalizados como vector de ataque. La vulnerabilidad utiliza información sobre las aplicaciones instaladas en su computadora para asignarle un identificador único permanente, incluso si cambia de navegador, usa el modo de incógnito o usa una VPN.

Para comprobar si una aplicación está instalada, los navegadores pueden utilizar administradores de esquemas de URL personalizados integrados.

Un ejemplo básico de ello, es posible verificar, ya que basta con solo ejecutar la siguiente acción ingresando skype://en la barra de direcciones del navegador. Con ello nos podemos dar cuenta el impacto real que puede tener este problema. Esta función también se conoce como enlaces profundos y se usa ampliamente en dispositivos móviles, pero también está disponible en navegadores de escritorio.

Dependiendo de las aplicaciones instaladas en un dispositivo, es posible que un sitio web identifique a personas con fines más maliciosos. Por ejemplo, un sitio puede detectar a un oficial o un militar en Internet basándose en las aplicaciones instaladas y asociando el historial de navegación que se cree que es anónimo. Repasemos las diferencias entre los navegadores.

De los cuatro principales navegadores afectados, solo los desarrolladores de Chrome parecen estar al tanto de la vulnerabilidad de inundación de esquemas. El problema se ha discutido en el rastreador de errores de Chromium y debería solucionarse pronto.

Además, solo el navegador Chrome tiene algún tipo de protección contra inundaciones de esquemas, ya que evita que se inicie cualquier aplicación a menos que se solicite mediante una acción del usuario, como un clic del mouse. Existe una marca global que permite (o niega) que los sitios web abran aplicaciones, que se establece en falso después de manipular un esquema de URL personalizado.

Por otra parte en Firefox cuando se intenta navegar a un esquema de URL desconocido, Firefox muestra una página interna con un error. Esta página interna tiene un origen diferente al de cualquier otro sitio web, por lo que no es posible acceder a ella debido a la limitación de la política de origen idéntico.

En cuanto a Tor, la vulnerabilidad en este navegador, es la que más tiempo tarda en ejecutarse con éxito ya que puede tomar hasta 10 segundos para que cada aplicación se verifique debido a las reglas del navegador Tor. Sin embargo, el exploit puede ejecutarse en segundo plano y rastrear su objetivo durante una sesión de navegación más larga.

Los pasos exactos para aprovechar la vulnerabilidad de inundación de esquemas pueden variar según el navegador, pero el resultado final es el mismo.

Finalmente si estás interesado en conocer más al respecto, puedes consultar los detalles en el siguiente enlace.