Nzyme, una excelente herramienta para el seguimiento de ataques inalámbricos

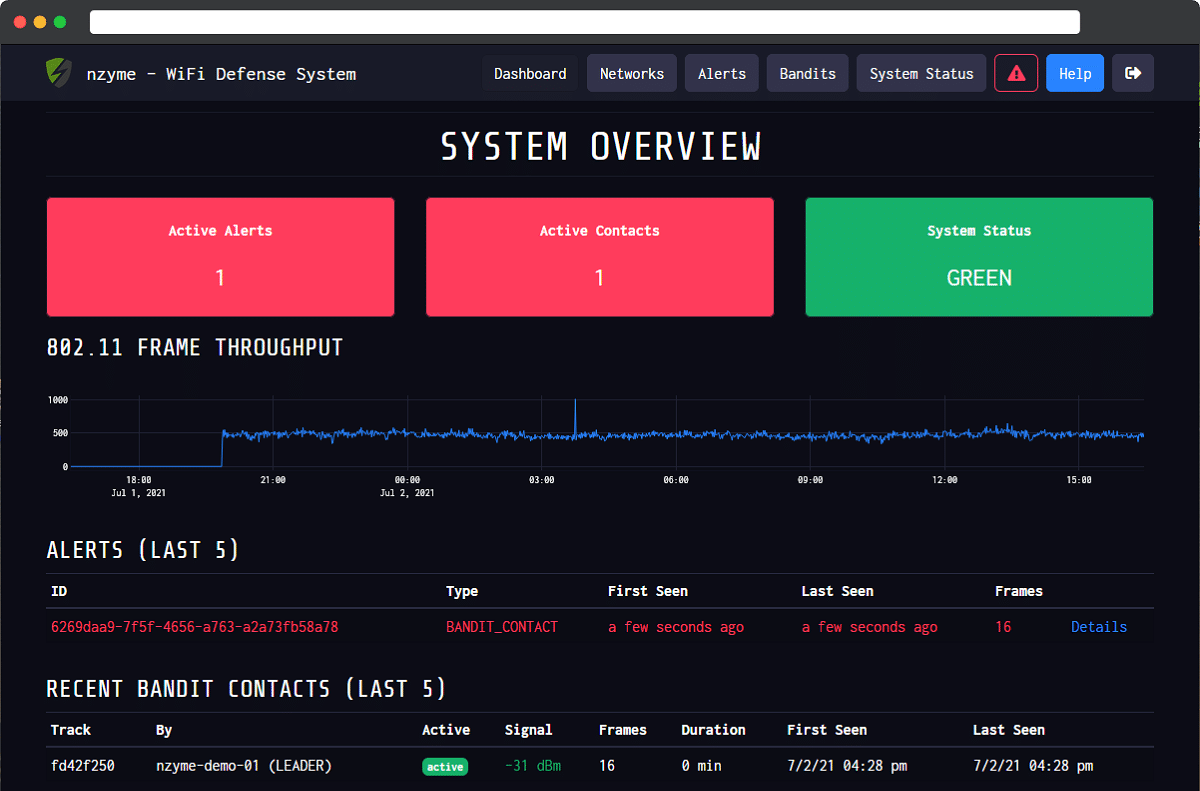

Hace poco se dio a conocer el lanzamiento de la nueva versión del kit de herramientas Nzyme 1.2.0, el cual está diseñado para monitorear las redes inalámbricas con el fin de detectar actividad maliciosa, implementar puntos de acceso falsos, conexiones no autorizadas y realizar ataques típicos.

La nueva versión se destaca por implementar la funcionalidad de informes a nzyme, ademas de que puede programar diferentes tipos de informes que, opcionalmente, también se enviarán por correo electrónico.

Sobre Nzyme

Para quienes desconocen de nzyme, deben saber que esta es una herramienta que utiliza adaptadores WiFi en modo monitor para escanear las frecuencias en busca de comportamientos sospechosos, específicamente puntos de acceso no autorizados y plataformas de ataque WiFi conocidas. Cada trama inalámbrica grabada se analiza y, opcionalmente, se envía a un sistema de administración de registros Graylog para un almacenamiento a largo plazo que le permite realizar análisis forenses y respuesta a incidentes.

El tráfico se captura cambiando el adaptador inalámbrico al modo de monitor para las tramas de la red de tránsito. Las tramas de red capturadas se pueden enviar a Graylog para su almacenamiento a largo plazo en caso de que los datos sean necesarios para analizar incidentes y acciones maliciosas. Por ejemplo, el programa le permite identificar la aparición de puntos de acceso no autorizados, y si se detecta un intento de comprometer la red inalámbrica, mostrará quién fue el objetivo del ataque y qué usuarios se vieron comprometidos.

El sistema puede generar varios tipos de alertas y también admite varios métodos para detectar actividad anómala, incluida la verificación de los componentes de la red mediante identificadores de huellas dactilares y la creación de trampas. Soporta la generación de alertas cuando se viola la estructura de la red (por ejemplo, la aparición de un BSSID previamente desconocido), cambios en los parámetros de red relacionados con la seguridad (por ejemplo, cambio de modos de cifrado), detectando la presencia de dispositivos típicos para realizar ataques. (por ejemplo, WiFi Pineapple ), arreglando un acceso trampa o detectando cambios anormales en el comportamiento.

Además de analizar la actividad maliciosa, el sistema se puede utilizar para el monitoreo general de redes inalámbricas, así como para la detección física de la fuente de anomalías detectadas mediante el uso de rastreadores, que permiten identificar progresivamente un dispositivo inalámbrico malicioso en función de su especificidad.

Principales novedades de Nzyme 1.2.0

En esta nueva versión, tal y como se comentó al inicio se destaca que se agregó soporte para generar y enviar informes por correo electrónico sobre anomalías detectadas, redes registradas y estado general.

Ademas, tambien se destaca que se agregó soporte para alertas sobre la detección de intentos de ataques para bloquear el funcionamiento de las cámaras de vigilancia en función del envío masivo de paquetes de desautenticación.

Se ha agregado una página con el perfil del atacante, que brinda información sobre los sistemas y puntos de acceso con los que interactuó el atacante, así como estadísticas sobre el nivel de señal y tramas enviadas.

Y tambien se destaca que se agregó la capacidad de configurar controladores de devolución de llamada para responder a una advertencia (por ejemplo, se puede usar para escribir información sobre anomalías en un archivo de registro).

De los demás cambios que se destacan:

- Se agregó soporte para advertencias sobre la detección de SSID nunca antes vistos.

- Se agregó soporte para alertas sobre fallas del sistema de monitoreo, por ejemplo, cuando un adaptador inalámbrico se desconecta de una computadora que ejecuta Nzyme.

- Compatibilidad mejorada con redes basadas en WPA3.

- Se agregó una lista de inventario de recursos, que muestra los parámetros de las redes implementadas que se monitorean.

Finalmente para quienes estén interesados en poder conocer más al respecto, pueden consultar los detalles en el siguiente enlace.

Tambien vale la pena mencionar que el código del proyecto está escrito en Java y distribuido bajo la licencia SSPL (Server Side Public License), que se basa en AGPLv3, pero no está abierto debido a los requisitos discriminatorios sobre el uso del producto en los servicios en la nube.