Atacan el gestor de contraseñas de Norton

Los últimos meses no parecen haber sido muy buenos para la suite de seguridad informática Norton. Ya habíamos informado de la desafortunada inclusión de un software de criptomonedas en su suite de seguridad. Ahora atacan el gestor de contraseñas de Norton.

Un gestor de contraseñas es una herramienta indispensable de seguridad informática ya que, al evitar que tengamos que recordarlas, nos permite tener diferentes contraseñas para distintos servicios. Que uno de ellos sufra un ataque es como que entren a robar al departamento de policía.

Atacan el gestor de contraseñas de Norton

NortonLifeLock (Que fusionada con Avast es parte de una compañía llamada Gen Digital) envío una comunicación a la Oficina General de Vermont anunciando la detección, a mediados del mes pasado, de lo que calificó de «Un volumen inusualmente alto de inicio de sesión fallidos en las cuentas de nuestros clientes».

De acuerdo con la empresa:

Determinamos que, a partir de alrededor del 1 de diciembre de 2022, un tercero no autorizado había utilizado una lista de nombres de usuario y contraseñas obtenidos de otra fuente, como la web oscura, para intentar iniciar sesión en cuentas de clientes de Norton. Nuestros propios sistemas no se vieron comprometidos.

Según lo declarado por un portavoz de Gen Digital, la compañía matriz de Norton, el escenario más pesimista sería el de 8000 cuentas comprometidas mediante una maniobra conocida como «Ataque de relleno de credenciales». Gen Digital se jacta de haber evitado 925000 ataques advirtiendo a los titulares de cuentas con múltiples intentos de sesión fallidos que cambiaran la contraseña maestra e implementaran medidas adicionales de seguridad.

Qué es un ataque de relleno de credenciales

El ataque de relleno de credenciales consiste en probar el usuario y contraseña de un servicio en otro. El delincuente informático obtiene ilegalmente la lista de usuarios y contraseñas de un servicio y las prueba en otros servicios apostando a la pereza o falta de memoria de esos usuarios que les impide crear una nueva para cada lugar nuevo en el que crean una cuenta. En general estas comprobaciones se hacen mediante bots.

A pesar de la creencia que impuso Hollywood, los mejores delincuentes informáticos son más hábiles como psicólogos que como usuarios de tecnología. Este tipo de ataque se basa en el conocimiento de que el 85% de los usuarios reutiliza sus contraseñas.

En términos estadísticos, la efectividad es muy baja, solo 1 de cada 1000 cuentas puede ser violada. Ahora, si lo multiplicamos por los millones de cuentas de usuarios que hay en la web y, que muchos de esas cuentas contienen datos sensibles como números de tarjetas de créditos o credenciales de acceso a sitios estratégicos, el daño puede ser incalculable.

Cómo protegerse del ataque de relleno de credenciales

Las medidas de seguridad tradicionales como el bloqueo a las IP que fallan varios intentos o el retraso en el acceso ya no son efectivas. Los bots simulan ingresos desde distintos dispositivos y distintas localizaciones.

Algunas formas de prevenir este ataque son:

- Autentificación en dos pasos: Se trata de usar un dispositivo o un código provisto por una aplicación que certifica que el usuario legítimo es el que intenta iniciar sesión. En el primer caso se envía un aviso mediante mensaje de texto o correo electrónico al usuario para que confirme su identidad. En el segundo, la aplicación genera un código (Basado en factores aleatorios) que es necesario tipear en el formulario de ingreso del servicio al que se quiere acceder.

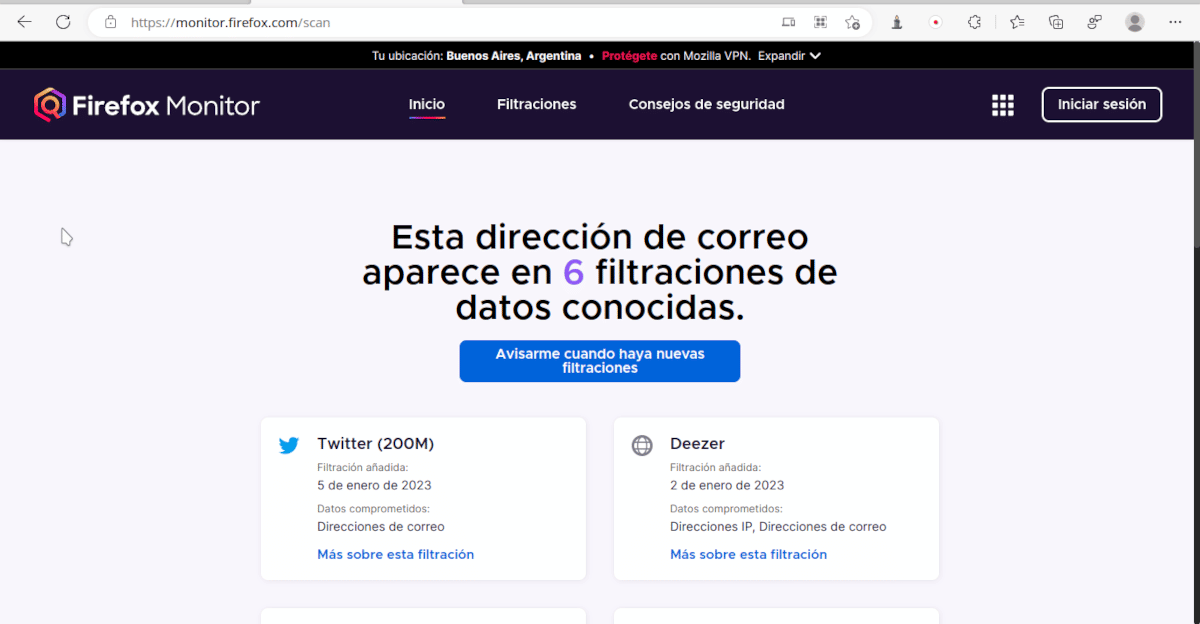

- Firefox Monitor: Es una web de la Fundación Mozilla que advierte si una dirección de correo electrónico forma parte de una filtración de datos en línea. La captura de pantalla que encabeza este artículo es lo que obtuve al ingresar mi dirección de correo electrónico principal.

- Gestor de contraseñas: Es la herramienta fundamental de protección para este tipo de ataques ya que te permite asignar a cada servicio una nueva sin tener que memorizarlas. Puede encontrarse en forma de extensión para el navegador, en los repositorios de tu distribución o en la tienda de aplicaciones de tu dispositivo móvil. Eso si, protégelo con una contraseña maestra que no hayas usado antes