Descubren una vulnerabilidad en GNOME que se salta la protección de la indexación

Kevin Backhouse, investigador en el Laboratorio de Seguridad de GitHub, ha publicado en coordinación con otras partes una vulnerabilidad de corrupción de memoria que afecta a libcue, un componente que está presente en GNOME y que es empleado por Tracker, el indexador y buscador interno utilizado por el escritorio.

libcue es una biblioteca utilizada para analizar las hojas cue, un formato de metadatos para describir el diseño de las pistas de un CD de música. Debido a que las hojas cue son a menudo empleadas en combinación con el formato de audio FLAC, la biblioteca es una dependencia de algunos reproductores de audio, como por ejemplo el popular Audacious. Sin embargo, dentro de GNOME es usado por tracker-miners, que se encarga de indexar los ficheros de la carpeta de usuario con el fin de hacerlos fácilmente localizables a través de la barra de búsqueda presente en la vista de Actividades.

El índice de ficheros es actualizado de forma automática conforme el usuario va haciendo modificaciones en su directorio personal, lo que abre la puerta a que un atacante tenga éxito poco después de que el usuario haya descargado un fichero malicioso que termina indexado por Tracker.

El propio Kevin Backhouse ha publicado en el blog de GitHub un vídeo en el que se puede ver que descarga un fichero con extensión .cue. Tras eso, tracker-miners entra en acción y usa libcue para analizar el archivo, el cual explota la vulnerabilidad presente en la biblioteca para ejecutar el código y abrir la calculadora de GNOME. El investigador recuerda que las hojas cue son solo uno de los formatos de ficheros que tracker-miners es capaz de escanear, ya que también están HTML, JPEG y PDF, entre otros.

Backhouse ha creado una prueba de concepto solo para Ubuntu 23.04 y Fedora 38, pero todo apunta a que la vulnerabilidad puede ser ejecutada en muchos sistemas Linux que hacen uso de GNOME. Los que quieran pueden poner en ejecución una versión simplificada de la prueba de concepto que provoca un “cuelgue benigno” del escritorio, pero en MuyLinux recomendamos muy encarecidamente probarlo en un entorno virtualizado o en un ordenador que se pueda sacrificar (no vamos a poner el enlace directo por cuestiones de seguridad).

La explotación de la vulnerabilidad no parece ser sencilla al requerir de saltarse la aleatoriedad en la disposición del espacio de direcciones, más conocida como ASLR por sus siglas en inglés. Otro detalle importante es que la vulnerabilidad es capaz de saltarse el aislamiento (sandbox) de seccomp, el cual está ahí con el propósito de evitar la explotación de este tipo de fallos de seguridad a través de tracker-miners. Backhouse tardó en darse cuenta de que el aislamiento de seccomp está ahí, y cuando se dirigió a los desarrolladores de GNOME, estos le preguntaron cómo logró saltárselo.

El desarrollador Carlos Garnacho ha aparecido para reforzar el sandbox de seccomp y evitar así la explotación de la vulnerabilidad descubierta por Kevin Backhouse. Para los curiosos, el paquete que incluye la mitigación ya lo hemos mencionado, tracker-miners mientras que licbue ya ha sido parcheado para supuestamente dar carpetazo definitivo al asunto. Red Hat ha salido al paso para decir que las versiones 7, 8 y 9 de RHEL no está afectadas, mientras que en Debian los parches han empezado a distribuirse para ‘Buster’, ‘Bullseye’ y ‘Bookworm’.

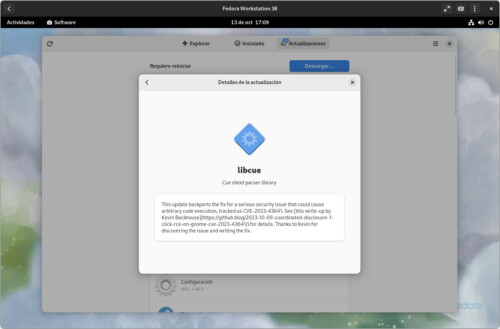

Seguido como CVE-2023-43641, el fallo de seguridad tiene actualmente en GitHub una puntuación de 5,3, así que está considerado como de gravedad moderada. Sin embargo, llegó a tener una puntuación de 8,8, lo que indica una severidad alta. Si bien la puesta a disposición de los parches empezó hace unos días, desde MuyLinux recomendamos encarecidamente comprobar las actualizaciones para el sistema con el fin de estar seguros.

La entrada Descubren una vulnerabilidad en GNOME que se salta la protección de la indexación es original de MuyLinux