Fallos en los chips Broadcom WiFi permiten ataques remotos

Hace algunos días, se dio a conocer la noticia de que los controladores para los chips inalámbricos Broadcom fueron detectadas cuatro vulnerabilidades, que permiten poder realizar ataques remotos a los dispositivos que incluyen estos chips.

En el caso más simple, las vulnerabilidades se pueden usar para denegación de servicio remotas, pero no se excluyen los escenarios en los que se pueden desarrollar vulnerabilidades que permiten a un atacante no autenticado ejecutar su código con los privilegios del kernel de Linux mediante el envío de paquetes especialmente diseñados.

Estos problemas se identificaron durante la ingeniería inversa del firmware de Broadcom, en donde los chips propensos a la vulnerabilidad son ampliamente utilizados en computadoras portátiles, teléfonos inteligentes y varios dispositivos de consumo, desde SmartTV a dispositivos IoT.

En particular, los chips Broadcom se utilizan en los teléfonos inteligentes de fabricantes como Apple, Samsumg y Huawei.

Cabe destacar que Broadcom fue notificado de las vulnerabilidades en septiembre de 2018, pero demoró aproximadamente 7 meses (es decir apenas en este mes en curso) lanzar las correcciones coordinadas con los fabricantes de equipos.

¿Cuáles son las vulnerabilidades detectadas?

Dos vulnerabilidades afectan el firmware interno y potencialmente permiten la ejecución de código en el entorno del sistema operativo utilizado en los chips Broadcom.

Lo que permite atacar entornos que no utilizan Linux (por ejemplo, la posibilidad de un ataque en dispositivos Apple, CVE-2019-8564 está confirmada)).

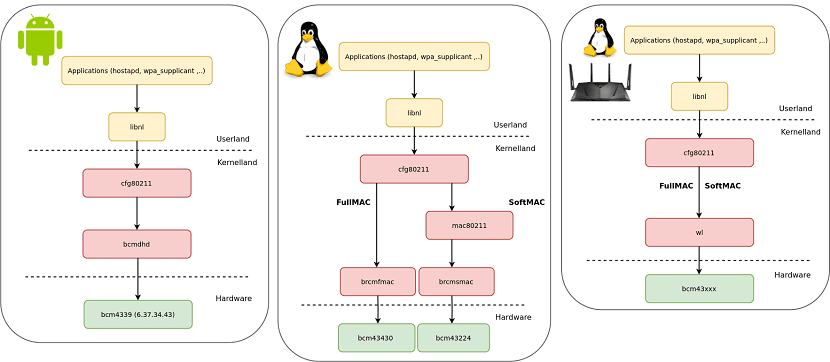

Aquí es importante recalcar que algunos chips Broadcom Wi-Fi son un procesador especializado (ARM Cortex R4 o M3), que ejecutará la similitud de su sistema operativo desde las implementaciones de su pila inalámbrica 802.11 (FullMAC).

En dichos chips, el controlador proporciona la interacción del sistema principal con el firmware del chip Wi-Fi.

En la descripción del ataque:

Para obtener un control total sobre el sistema principal después de que se comprometa FullMAC, se propone utilizar vulnerabilidades adicionales o el acceso total a la memoria del sistema en algunos chips.

En los chips SoftMAC, la pila inalámbrica 802.11 se implementa en el lado del controlador y se ejecuta mediante una CPU del sistema.

En los controladores, las vulnerabilidades se manifiestan tanto en el controlador propietario de wl (SoftMAC y FullMAC) como en el brcmfmac abierto (FullMAC).

En el controlador wl, se detectan dos desbordamientos de búfer, que se explotan cuando el punto de acceso envía mensajes EAPOL especialmente diseñados durante el proceso de negociación de la conexión (se puede realizar un ataque al conectarse a un punto de acceso malicioso).

En el caso de un chip con SoftMAC, las vulnerabilidades conducen a un compromiso del núcleo del sistema, y en el caso de FullMAC, el código puede ejecutarse en el lado del firmware.

En brcmfmac, hay un desbordamiento de búfer y un error que comprueba los marcos procesados, que se explotan mediante el envío de marcos de control. En el kernel de Linux, los problemas en el controlador brcmfmac se solucionaron en febrero.

Vulnerabilidades identificadas

Las cuatro vulnerabilidades que fueron dadas a conocer desde septiembre del año pasado, ya están catalogadas en los siguientes CVE.

CVE-2019-9503

El comportamiento incorrecto del controlador brcmfmac al procesar marcos de control utilizados para interactuar con el firmware.

Si un marco con un evento de firmware proviene de una fuente externa, el controlador lo descarta, pero si el evento se recibe a través del bus interno, el marco se omite.

El problema es que los eventos de dispositivos que usan USB se transmiten a través del bus interno, lo que permite a los atacantes transferir exitosamente el firmware que controla los marcos en el caso de usar adaptadores inalámbricos USB;

CVE-2019-9500

Cuando activa la función “Wake-up on Wireless LAN”, puede provocar un desbordamiento en el controlador brcmfmac (función brcmf_wowl_nd_results) enviando un marco de control especialmente modificado.

Esta vulnerabilidad se puede usar para organizar la ejecución del código en el sistema principal después del compromiso del chip o en combinación.

CVE-2019-9501

El desbordamiento de búfer en el controlador wl (función wlc_wpa_sup_eapol), que ocurre durante el procesamiento de mensajes, el contenido del campo de información del fabricante en el que excede los 32 bytes.

CVE-2019-9502

El desbordamiento de búfer en el controlador wl (función wlc_wpa_plumb_gtk), que ocurre durante el procesamiento de mensajes, el contenido del campo de información del fabricante en el que excede 164 bytes.

Fuente: https://blog.quarkslab.com

El artículo Fallos en los chips Broadcom WiFi permiten ataques remotos aparece primero en Fallos en los chips Broadcom WiFi permiten ataques remotos.