Firefox activa de forma predeterminada DoH para sus usuarios en Estados Unidos

Los desarrolladores de Firefox han dado a conocer mediante un anuncio la inclusión del modo DNS predeterminado sobre HTTPS (DoH) para usuarios de los Estados Unidos. A partir de hoy, DoH se activa por defecto en todas las instalaciones nuevas realizadas por usuarios de EE.UU. mientras que para los usuarios actuales de EE. UU. estan programados para cambiar a DoH en unas pocas semanas. En la Unión Europea y otros países, todavía no planean activar DoH por defecto.

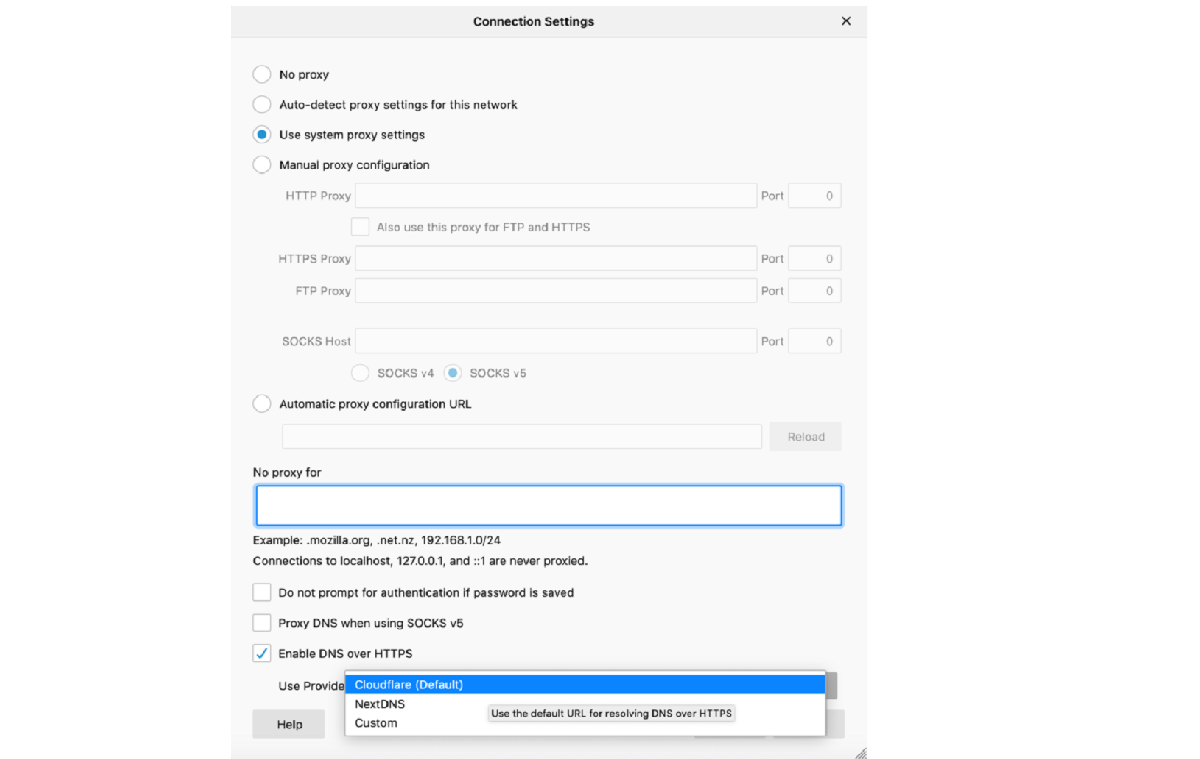

Los usuarios tienen la opción de elegir entre dos proveedores: Cloudflare y NextDNS, los cuales son solucionadores de confianza. Después de que activen DoH, recibirán una advertencia que le permite al usuario optar por no acceder a los servidores DoH DNS centralizados y volver al esquema tradicional para enviar solicitudes no encriptadas al servidor DNS del proveedor.

En lugar de una infraestructura distribuida de solucionadores de DNS, DoH utiliza un enlace a un servicio DoH específico, que puede considerarse como un único punto de falla. Actualmente, el trabajo se ofrece a través de dos proveedores de DNS: CloudFlare (por defecto) y NextDNS.

Cifrar datos DNS con DoH es solo el primer paso. Para Mozilla, exigir a las compañías que manejan estos datos que tengan reglas establecidas, como las descritas en el programa TRR, asegura que no se abuse del acceso a estos datos. Por lo tanto, es una necesidad.

“Para la mayoría de los usuarios, es muy difícil saber a dónde van sus solicitudes de DNS y qué está haciendo el solucionador con ellos”, dijo Eric Rescorla, CTO de Firefox. “El programa Firefox Trusted Recursive Resolver le permite a Mozilla negociar con los proveedores en su nombre y exigirles que tengan políticas de privacidad estrictas antes de manejar sus datos DNS”. Estamos encantados de que NextDNS se asocie con nosotros en nuestro trabajo para que las personas recuperen el control de sus datos y privacidad en línea ”.

El editor está convencido de que al combinar la tecnología adecuada (DoH en este caso) y los estrictos requisitos operativos para quienes la implementan, encontrar buenos socios y establecer acuerdos legales que den prioridad a privacidad, por defecto mejorará la privacidad del usuario.

Es importante recordar que DoH puede ser útil para eliminar fugas de información sobre los nombres de host solicitados a través de los servidores DNS de los proveedores, combatir los ataques MITM y reemplazar el tráfico DNS (por ejemplo, cuando se conecta a Wi-Fi público) y oponerse al bloqueo de DNS (DoH) no puede reemplazar una VPN en el área de evitar bloqueos implementados en el nivel DPI) o para organizar el trabajo si es imposible acceder directamente a los servidores DNS (por ejemplo, cuando se trabaja a través de un proxy).

Si en situaciones normales, las consultas DNS se envían directamente a los servidores DNS definidos en la configuración del sistema, entonces, en el caso de DoH, la solicitud para determinar la dirección IP del host se encapsula en el tráfico HTTPS y se envía al servidor HTTP en el que el resolutor procesa las solicitudes a través de la API web. El estándar DNSSEC existente usa encriptación solo para la autenticación de clientes y servidores.

El uso de DoH puede generar problemas en áreas tales como sistemas de control parental, acceso a espacios de nombres internos en sistemas corporativos, selección de rutas en sistemas de optimización de entrega de contenido y cumplimiento de órdenes judiciales para combatir la propagación de contenido ilegal y la explotación de menores.

Para sortear tales problemas, se ha implementado y probado un sistema de verificaciones que deshabilita automáticamente DoH bajo ciertas condiciones.

Para realizar el cambio o desactivación del proveedor DoH pueden ser en la configuración de la conexión de red. Por ejemplo, se puede especificar un servidor DoH alternativo para acceder a los servidores de Google, en about: config.

El valor de 0 inhabilita completamente, mientras que 1 se utiliza para habilitar el que sea más rapido, 2 usa los valores predeterminados y con DNS de respaldo, 3 solo se usa DoH y 4 es para usar un modo de reflejo en el que DoH y DNS se usan en paralelo.