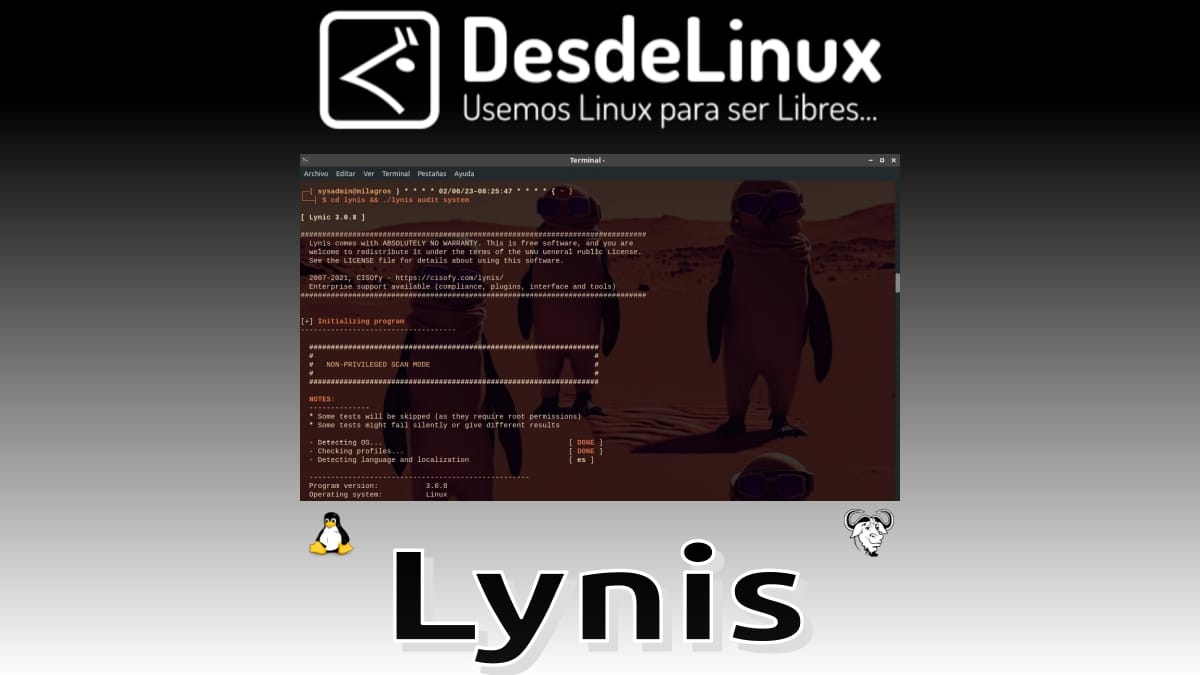

Lynis: Software de auditoría de seguridad en Linux, macOS y UNIX

Lynis: Software de auditoría de seguridad en Linux, macOS y UNIX

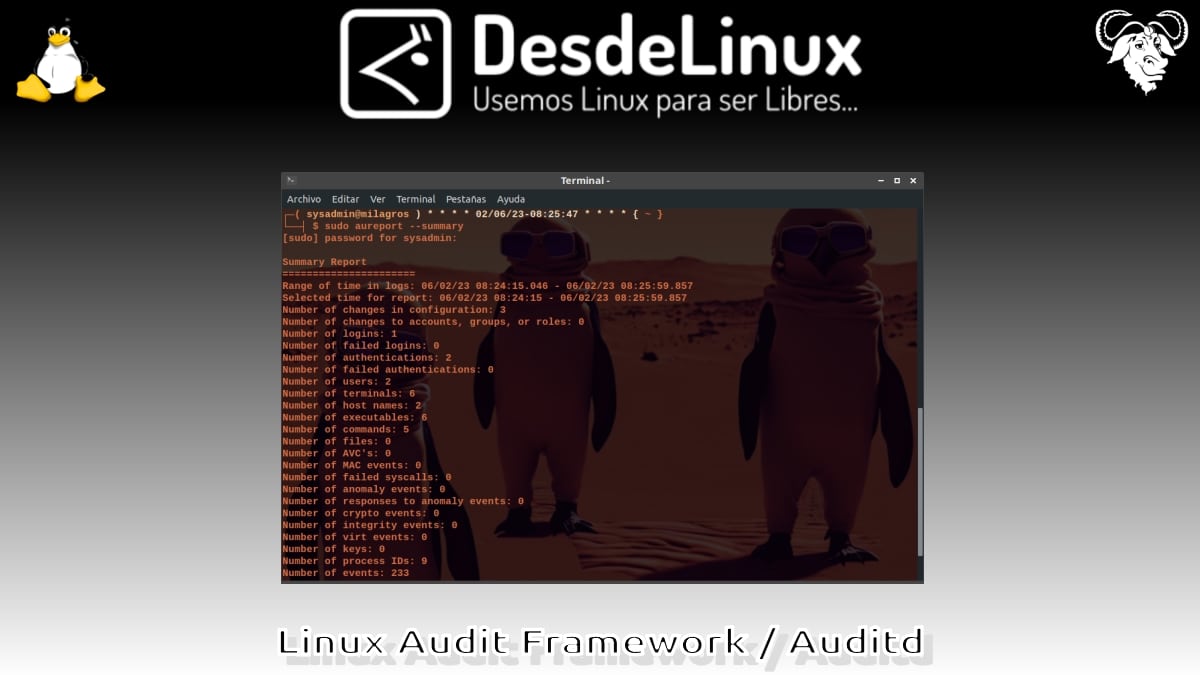

En la publicación inmediatamente anterior a esta, hemos abordado, un tutorial sobre los detalles técnicos, la instalación y uso del comando Auditd, mejor conocido como el Framework de Auditoria de Linux (Linux Audit Framework). El cual, y tal como su nombre refleja, proporciona un sistema de auditoría compatible con CAPP, que es capaz de recopilar información de manera confiable sobre cualquier evento relevante (o no) para la seguridad en un sistema operativo Linux.

Por ello, hemos visto idóneo y pertinente el abordar hoy, un software similar, mucho más completo, avanzado y práctico, llamado «Lynis». El cual, también es un software de auditoria de seguridad, libre, abierto y gratuito, y sirve para lo mismo y más, tal como veremos a continuación.

Linux Audit Framework: Todo sobre el comando Auditd

Pero, antes de empezar este interesante post sobre el software de auditoria de seguridad «Lynis», les recomendamos la anterior publicación relacionada, para su posterior lectura:

Lynis: herramienta de auditoría de seguridad automatizada

¿Qué es Lynis?

Según su sitio web oficial, sus desarrolladores describen brevemente a dicho software, de la siguiente manera:

“Lynis es una herramienta de seguridad probada en batalla para sistemas que ejecutan sistemas operativos basados en Linux, macOS o Unix. Realiza un análisis exhaustivo del estado de sus sistemas para respaldar el fortalecimiento del sistema y las pruebas de cumplimiento. El proyecto es un software de código abierto con licencia GPL y está disponible desde 2007”. Lynis: Auditoría, fortalecimiento del sistema, pruebas de cumplimiento

Lo cual, deja bien en claro su objetivo y funcionamiento. Sin embargo, en su sección oficial en GitHub, añaden sobre el mismo, lo siguiente:

“El objetivo principal de Lynis es probar las defensas de seguridad y brindar sugerencias para fortalecer aún más el sistema. Para ello, busca información general del sistema, paquetes de software vulnerables y posibles problemas de configuración. Lo que lo hace idoneo, para que administradores de sistemas y auditores TI, puedan evaluar las defensas de seguridad de sus sistemas y los equipos de una organización.

Además, es importante destacar sobre Lynis, que gracias a su genial conjunto de herramientas incluidas, es una herramienta preferida por muchos Pentesters (Probadores de penetración de sistemas) y demás profesionales de la Seguridad de la Información, alrededor del mundo.

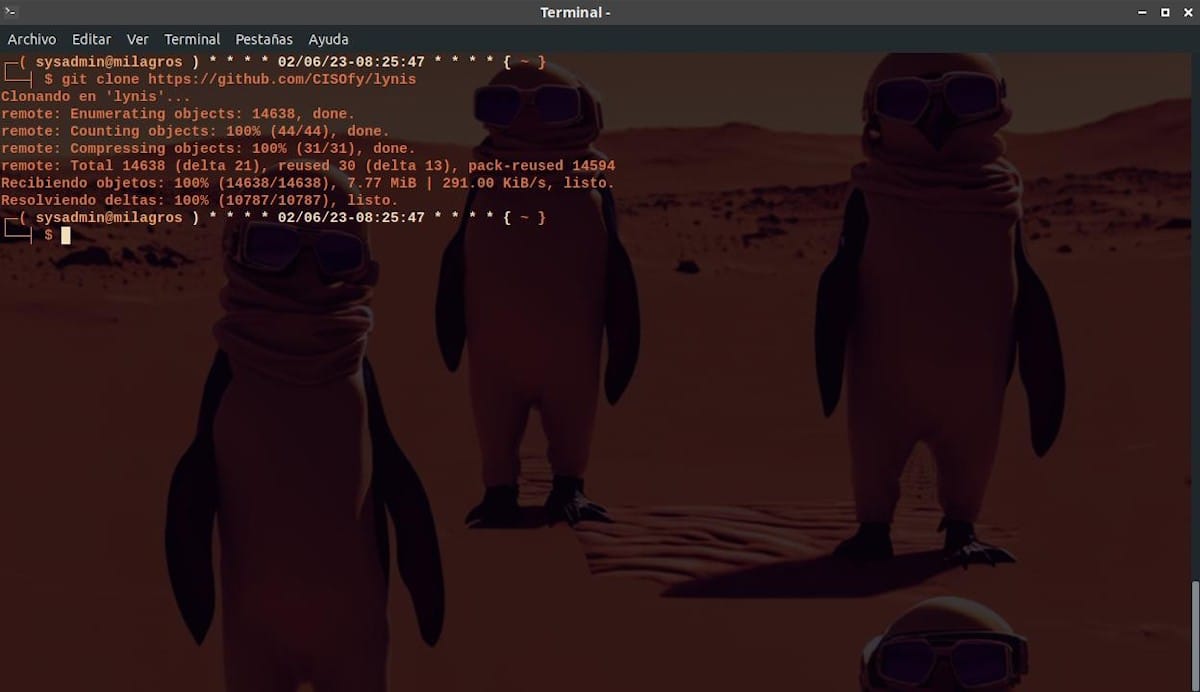

¿Cómo se instala y utiliza sobre Linux?

Instalarlo desde GitHub y ejecutarlo sobre Linux es algo realmente sencillo y rápido. Para ello, solo hace falta realizar los siguientes 2 pasos:

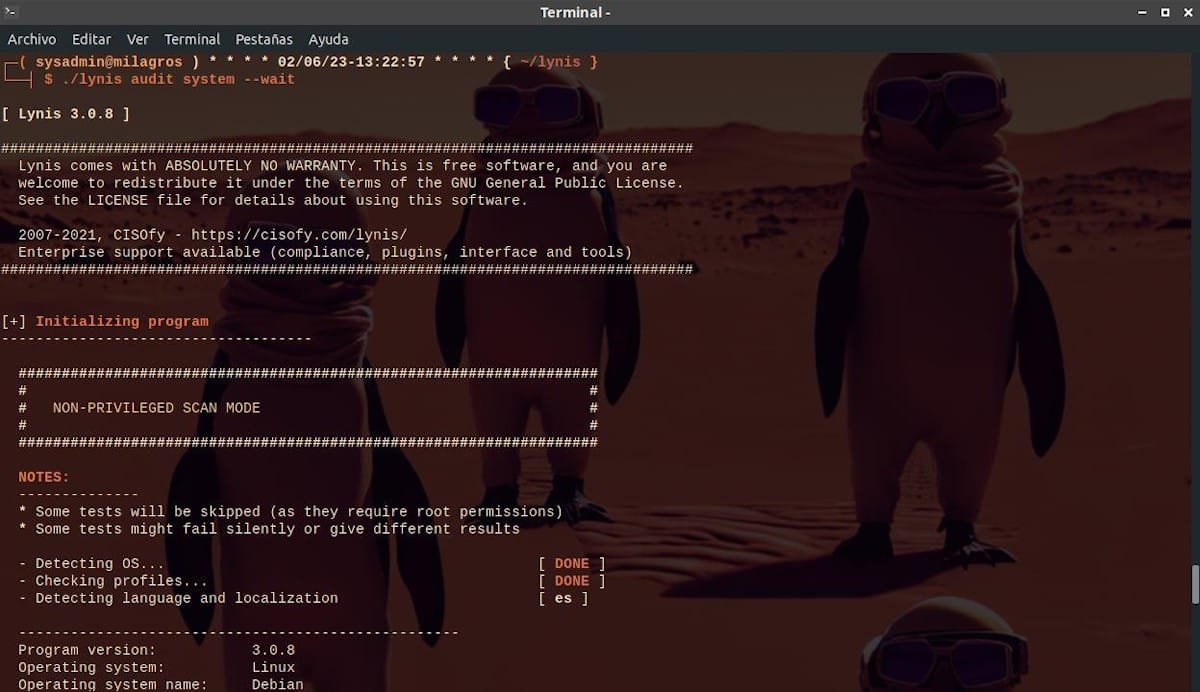

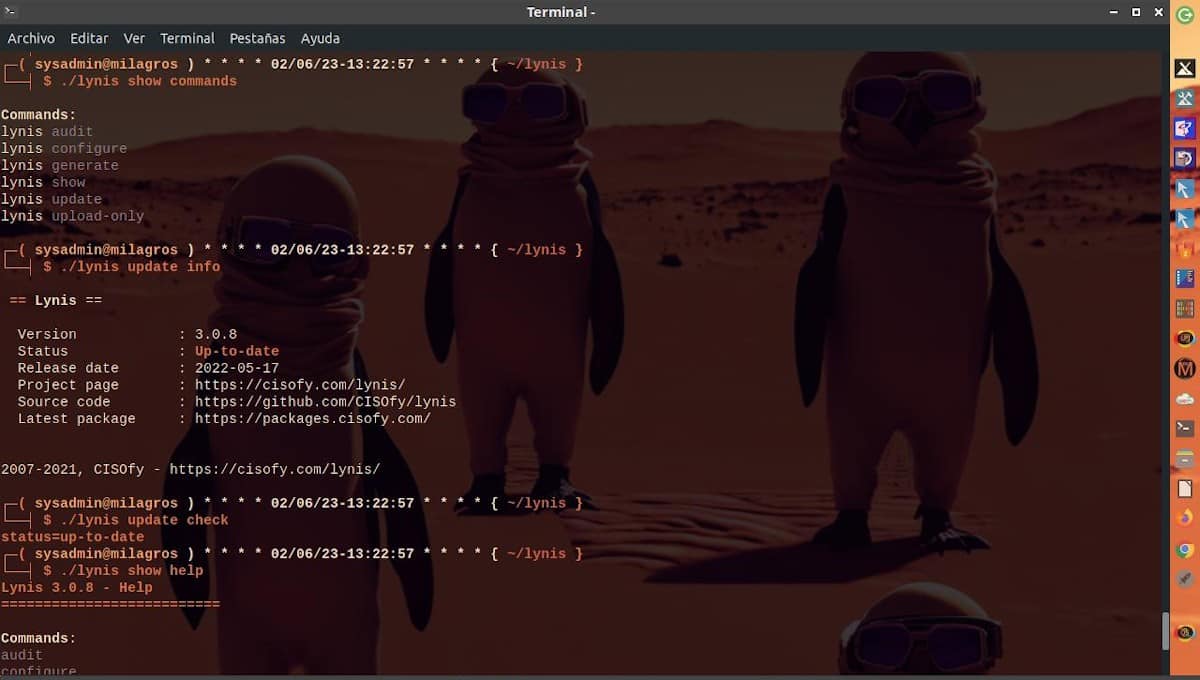

git clone https://github.com/CISOfy/lyniscd lynis && ./lynis audit systemY luego, cada vez que se necesite ejecutar, solamente la última orden de comando. Sin embargo, se pueden utilizar las variaciones de la orden siguiente en caso de ser necesarias:

cd lynis && ./lynis audit system --quick

cd lynis && ./lynis audit system --wait

Para una ejecución más expresa o una ejecución más lenta con intervención del usuario que lo ejecuta.

¿Qué información ofrece?

Una vez que es ejecutado, el mismo ofrece información sobre los siguientes puntos técnicos:

Al iniciar

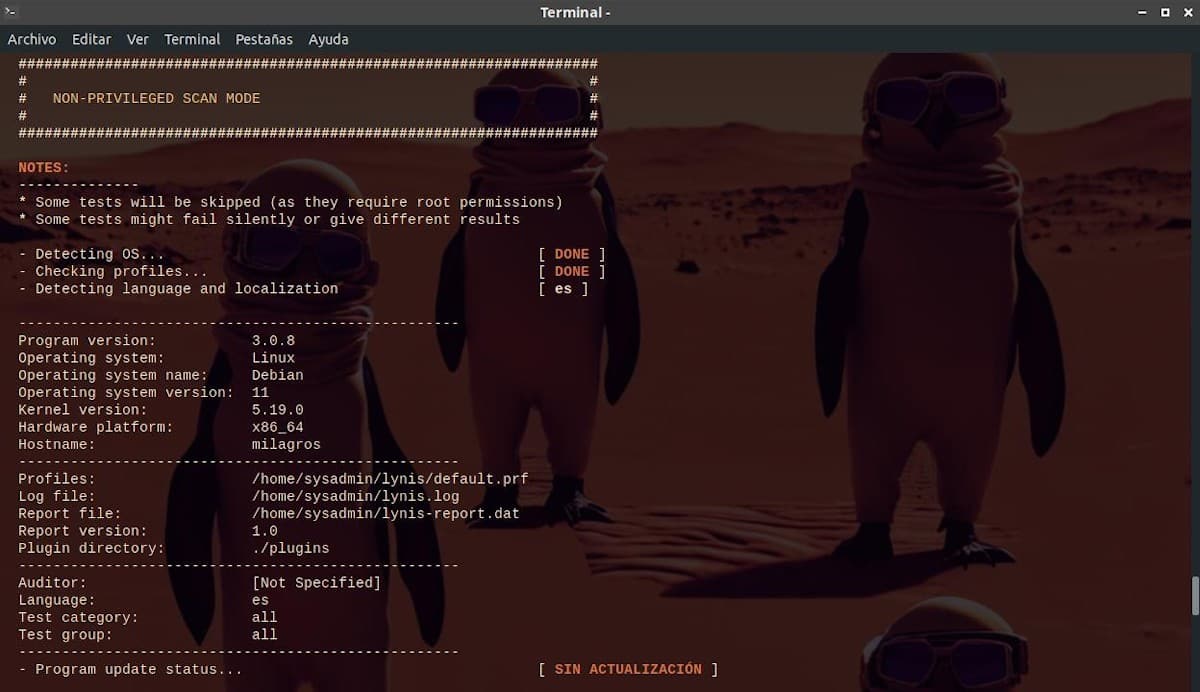

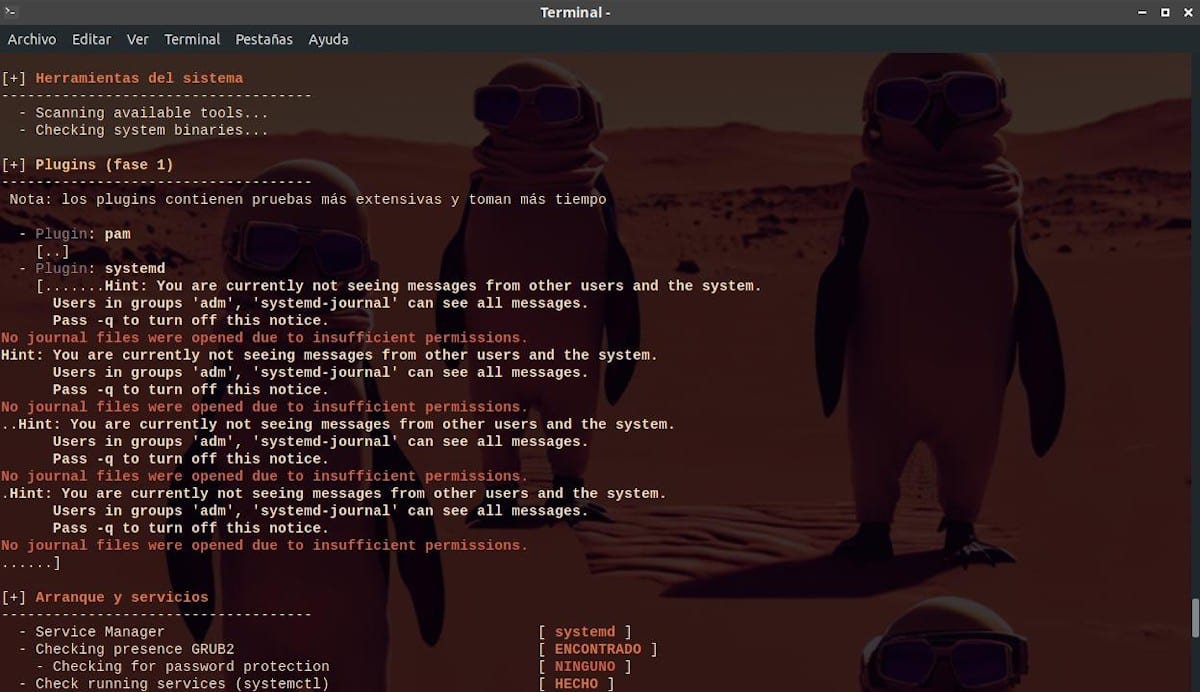

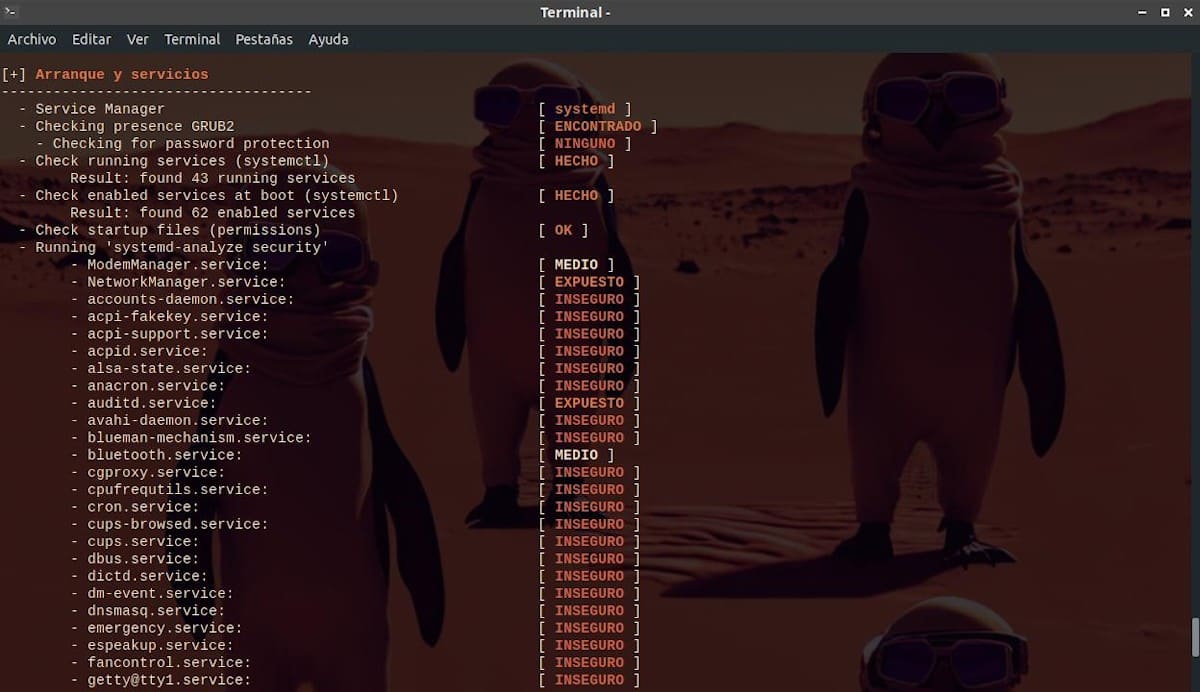

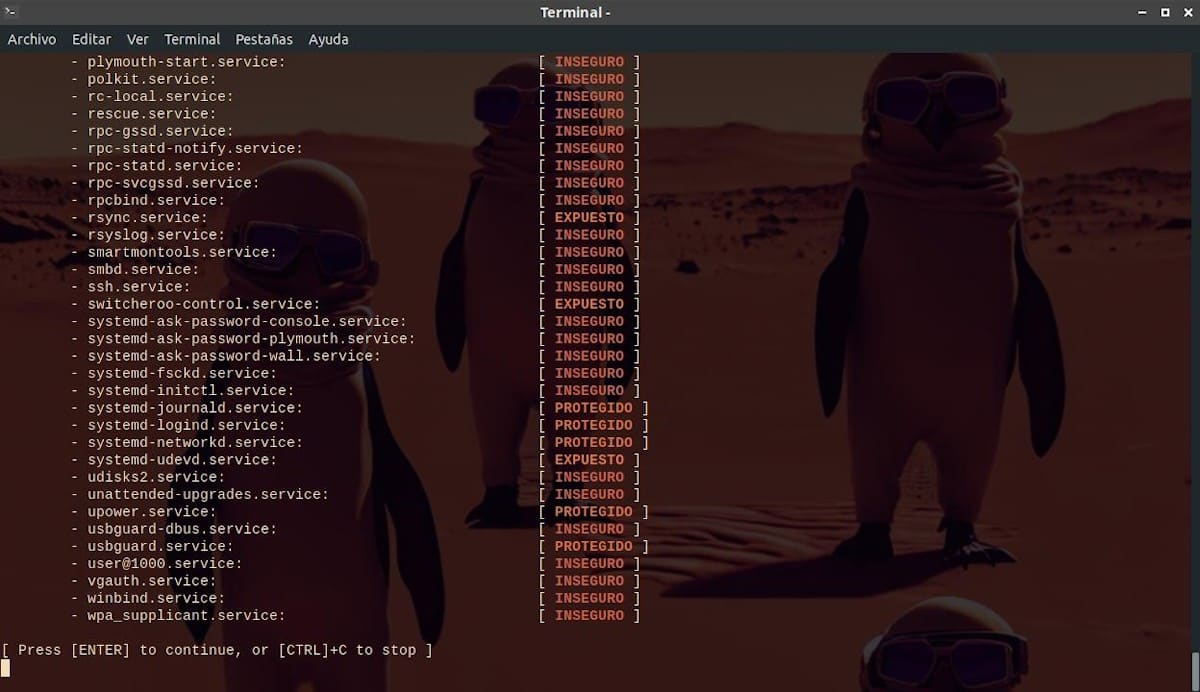

- Los valores de inicialización de la herramienta Lynis, el sistema operativo usado, las herramientas y complementos instalados o no, y las configuraciones de arranque y servicios detectados en el mismo.

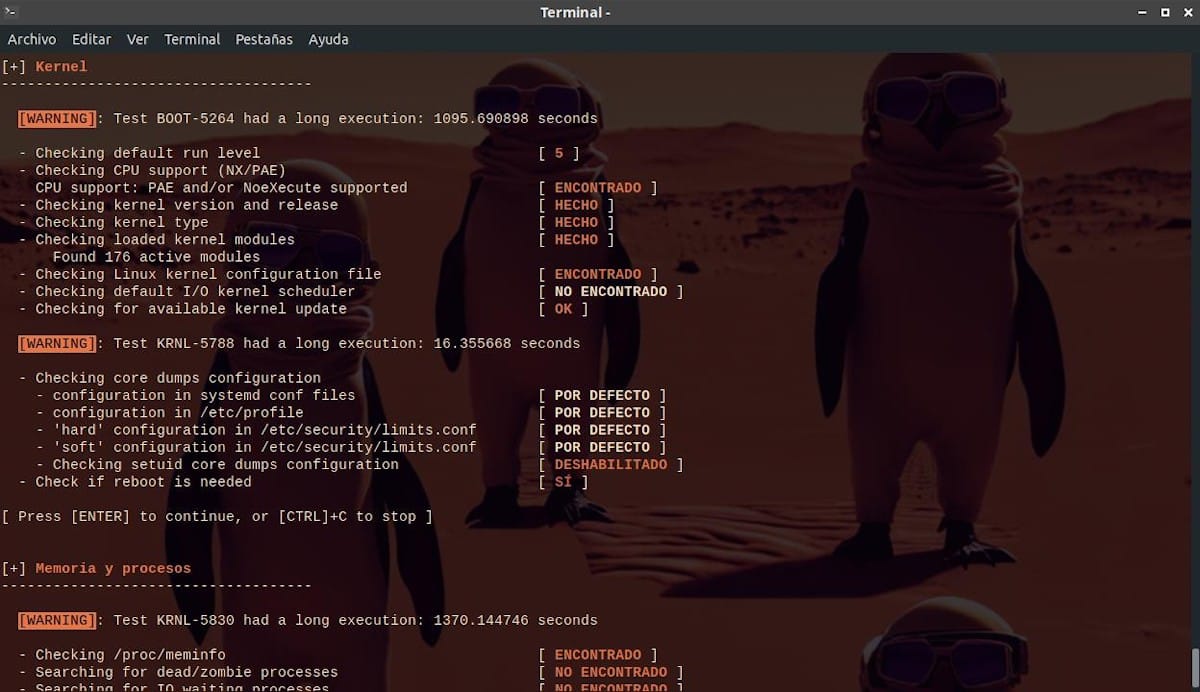

- El Kernel, la memoria y los procesos del SO.

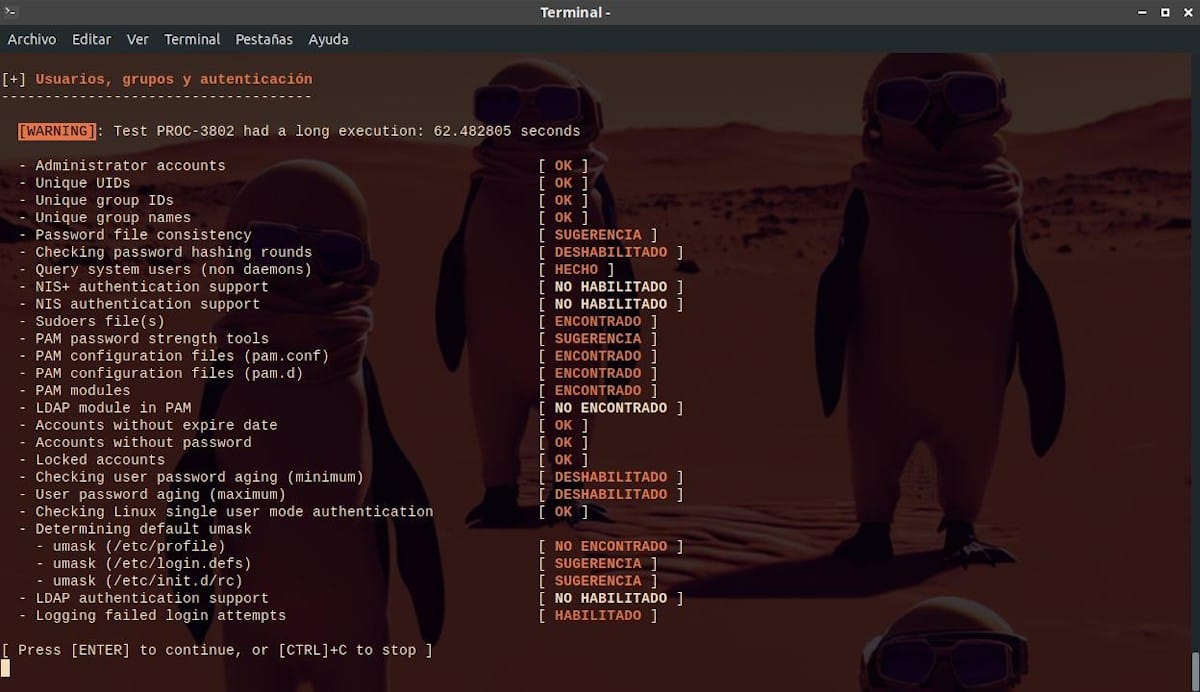

- Los usuarios y grupos, y la autenticación del SO.

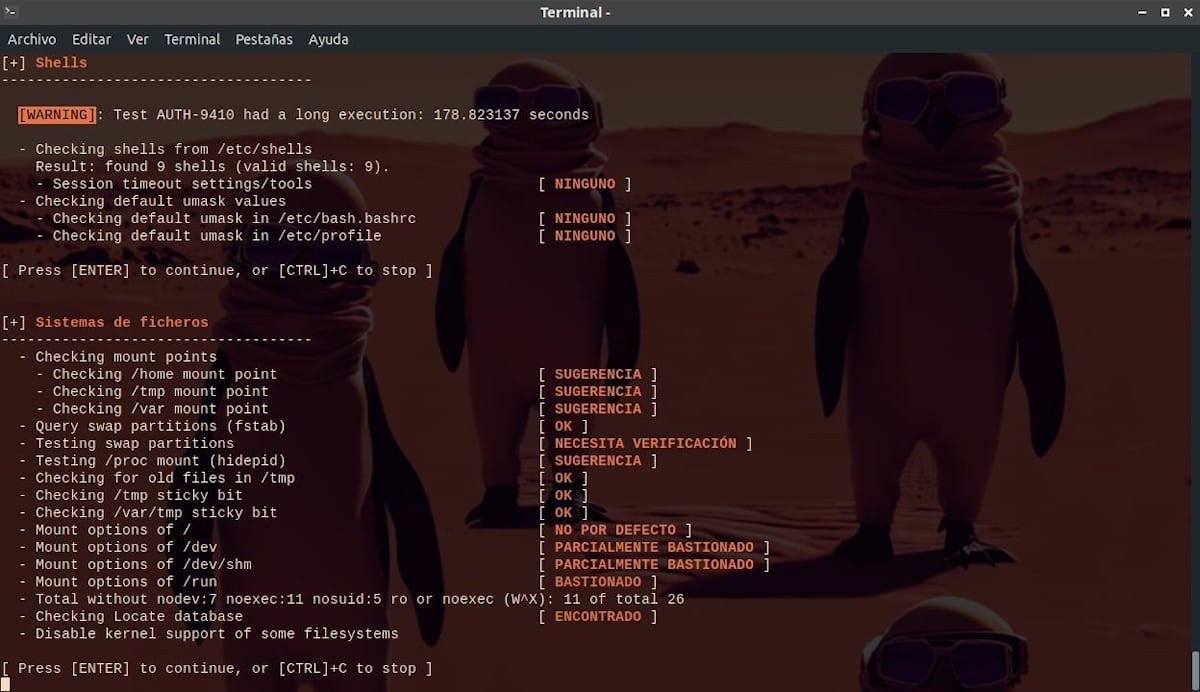

- Los Shell y Sistemas de ficheros del SO.

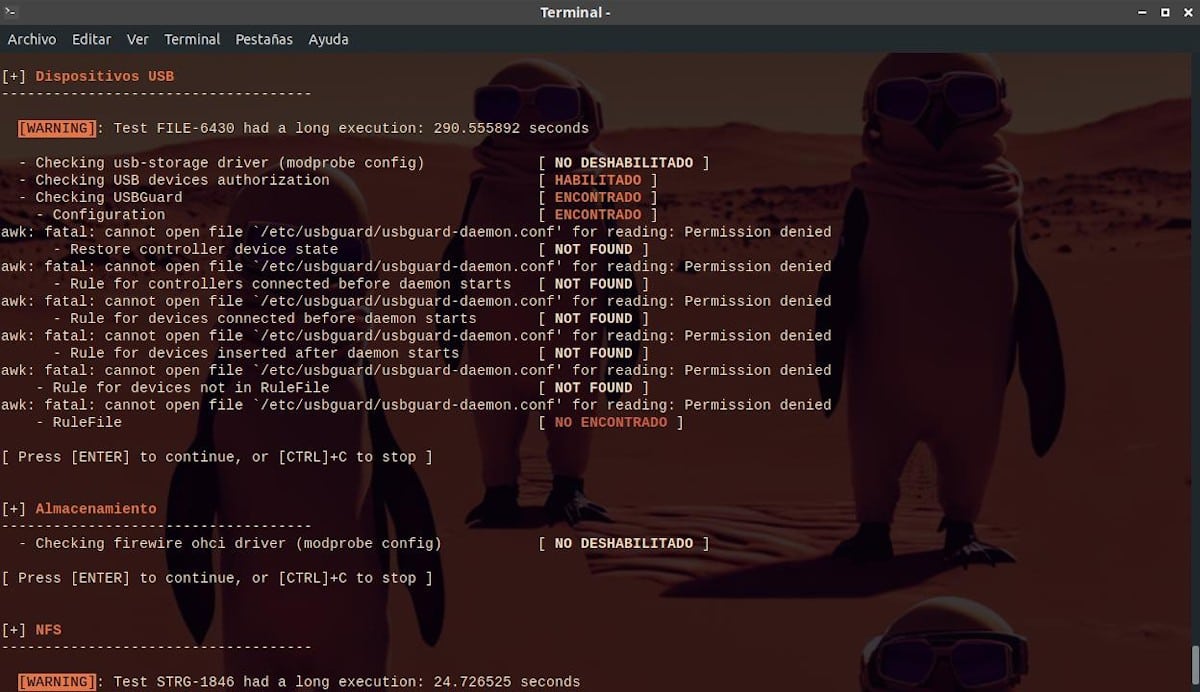

- Información de auditoria sobre: Los dispositivos USB y de almacenamiento presentes en el SO.

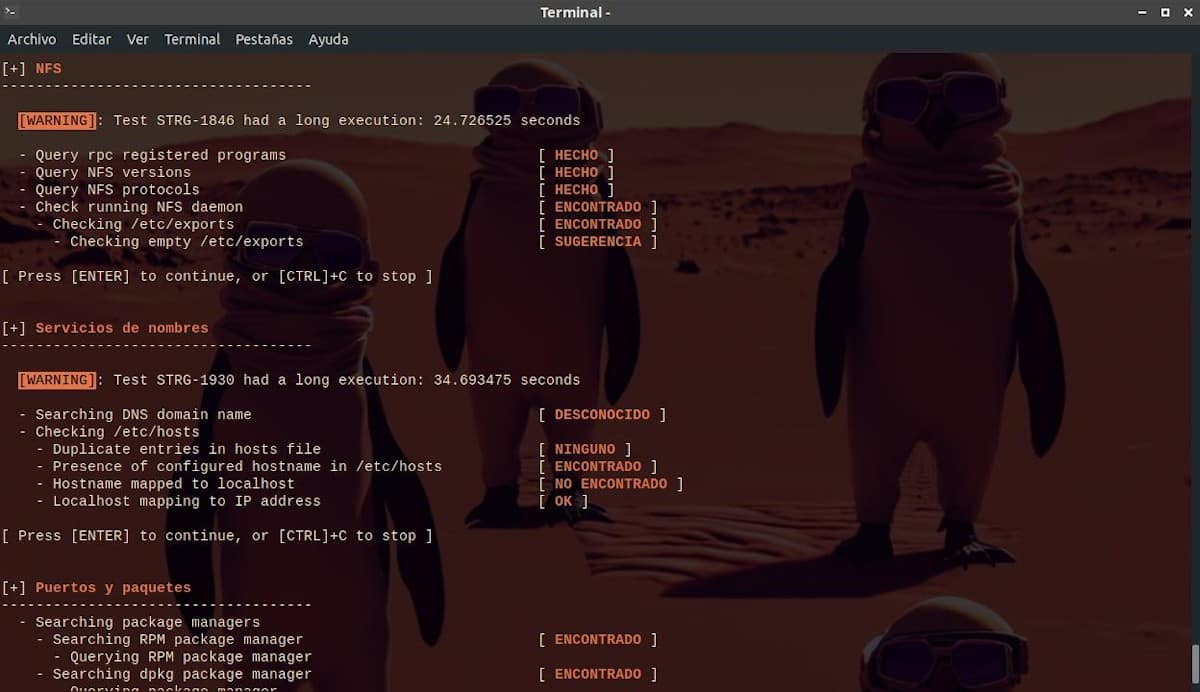

- Los NFS, DNS, Puertos y Paquetes del SO.

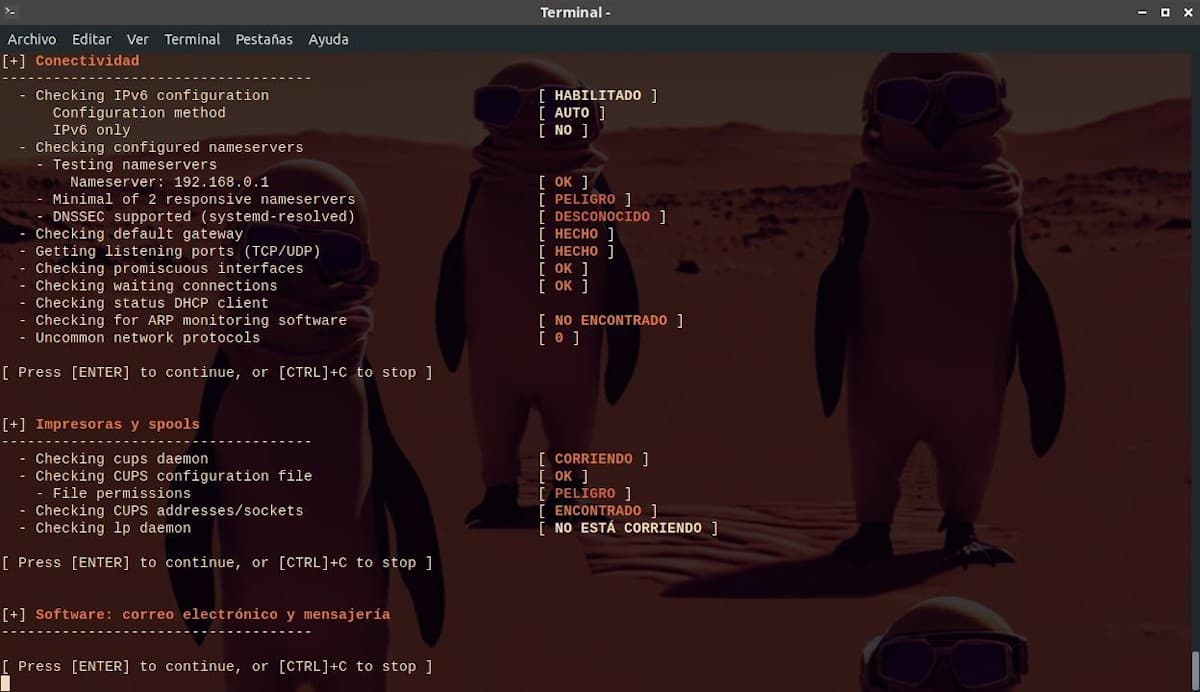

- La Conectividad de red, las Impresoras y Spools, y el Software de correo electrónico y mensajería instalado.

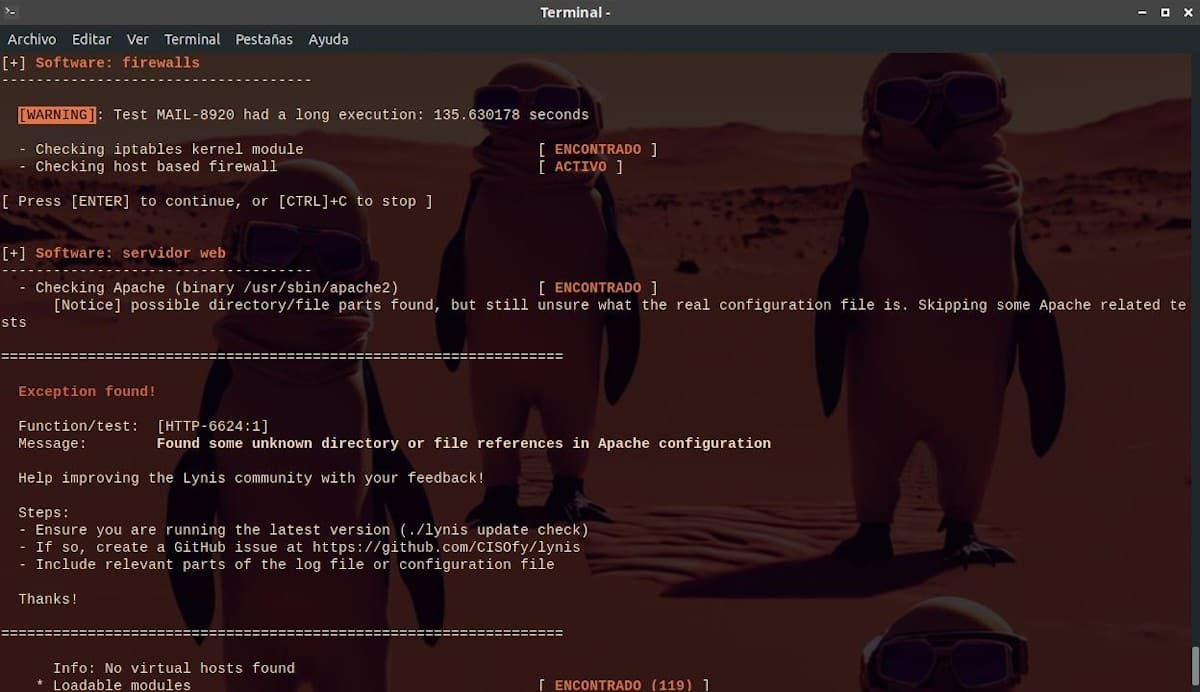

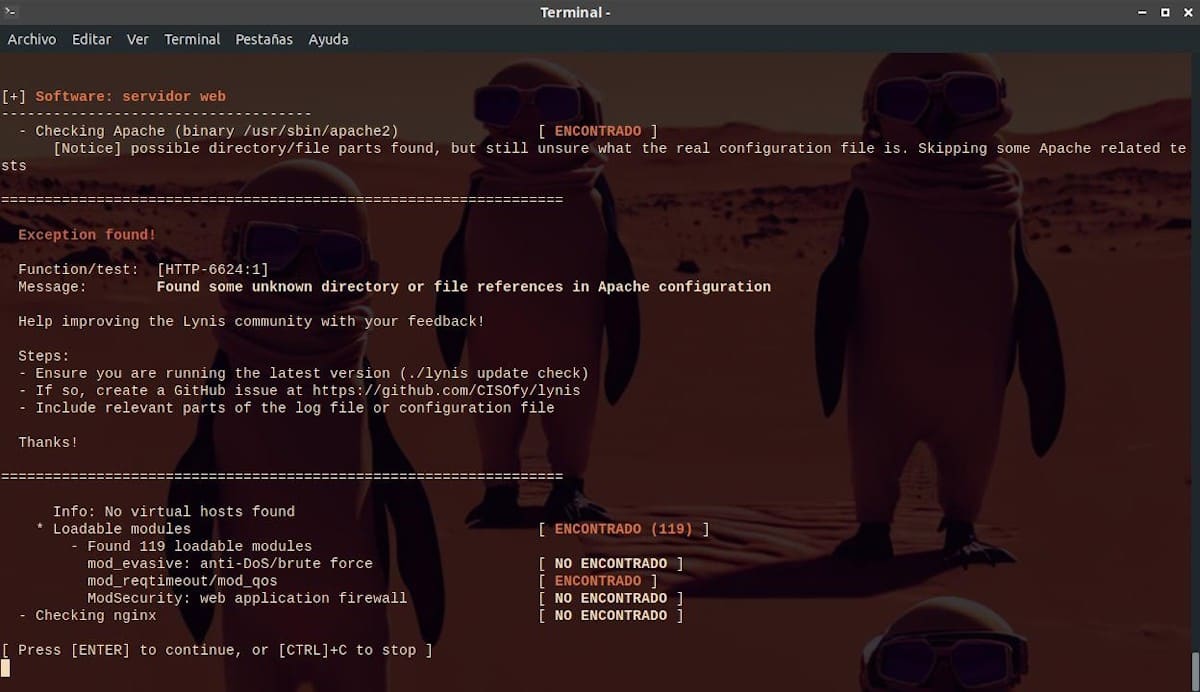

- Los Firewalls y los Servidores Webs instalados en el SO.

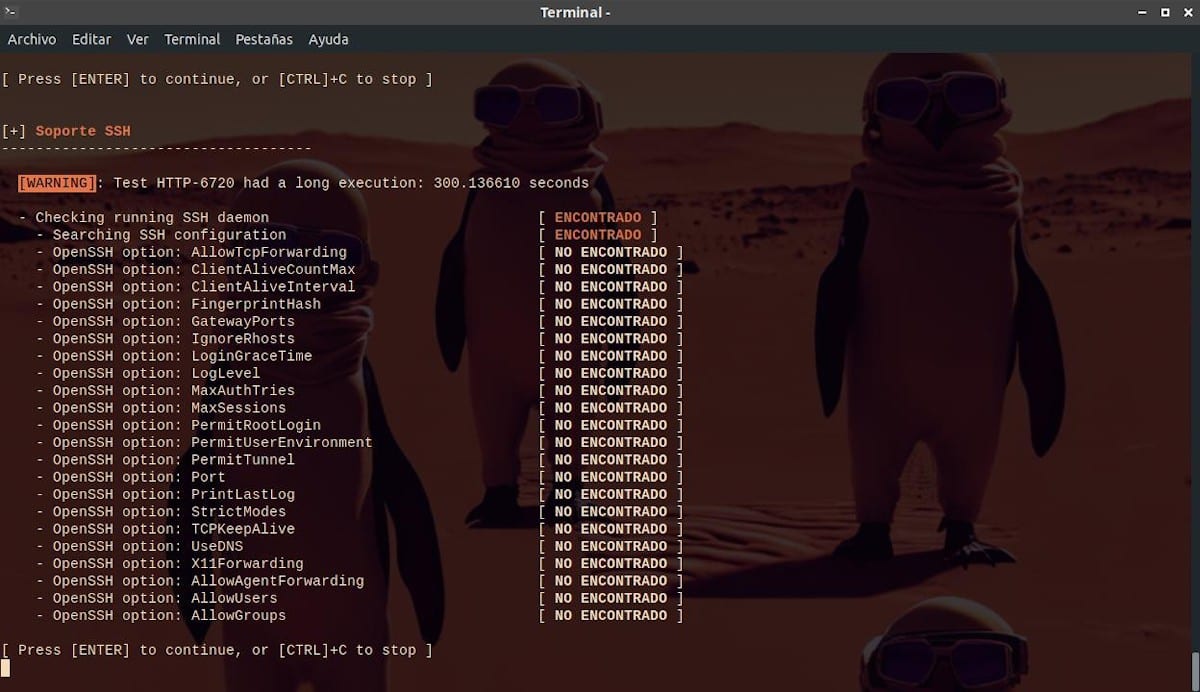

- El servicio SSH configurado en el SO.

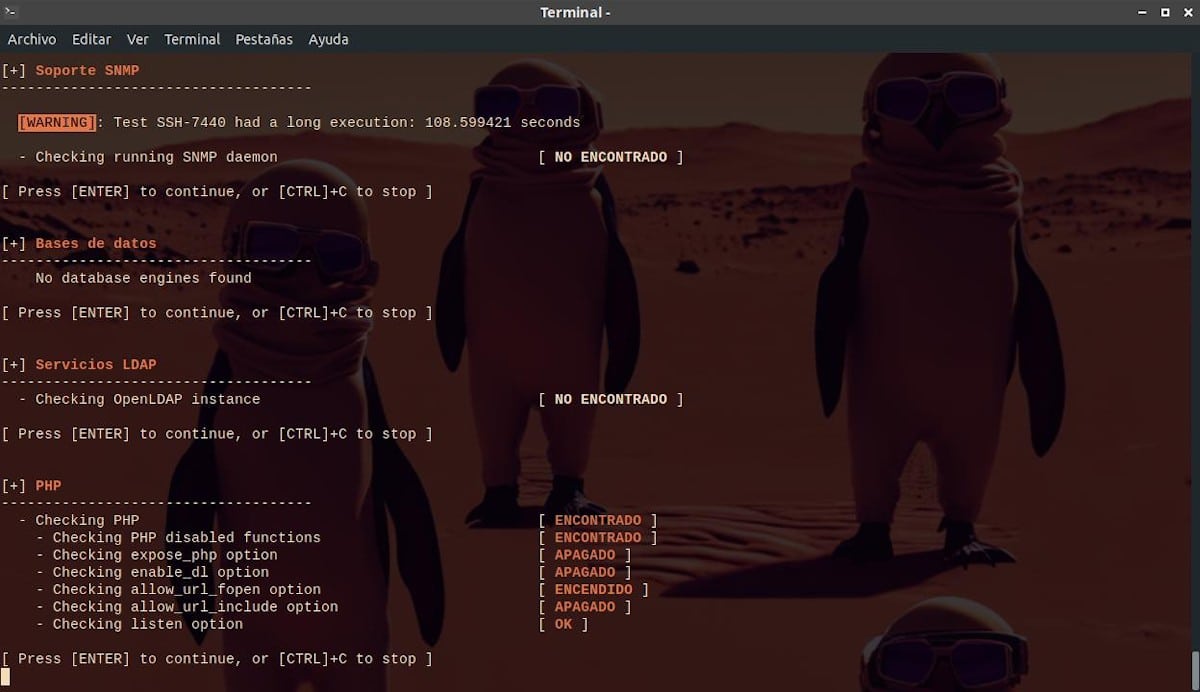

- El soporte SNMP, las BBDD, el servicio LDAP y el sistema PHP configurado en el SO.

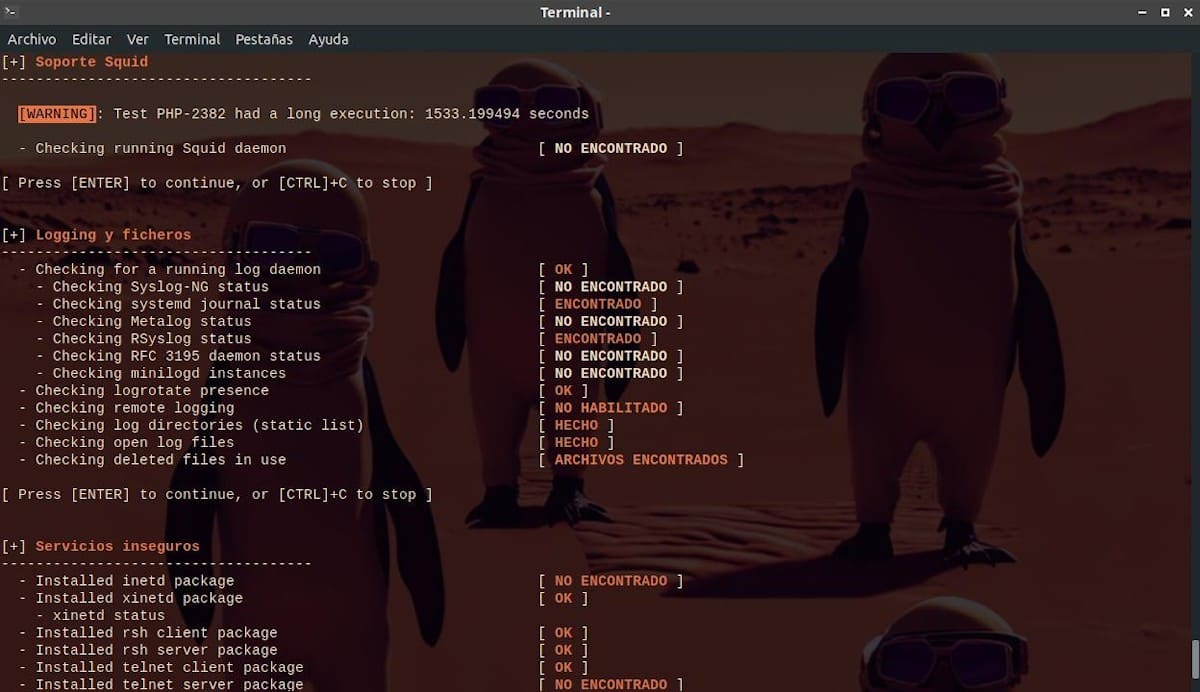

- El soporte Squid, el Logging y sus ficheros, los Servicios inseguros y los Banners y los mecanismos de identificación configurados en el SO.

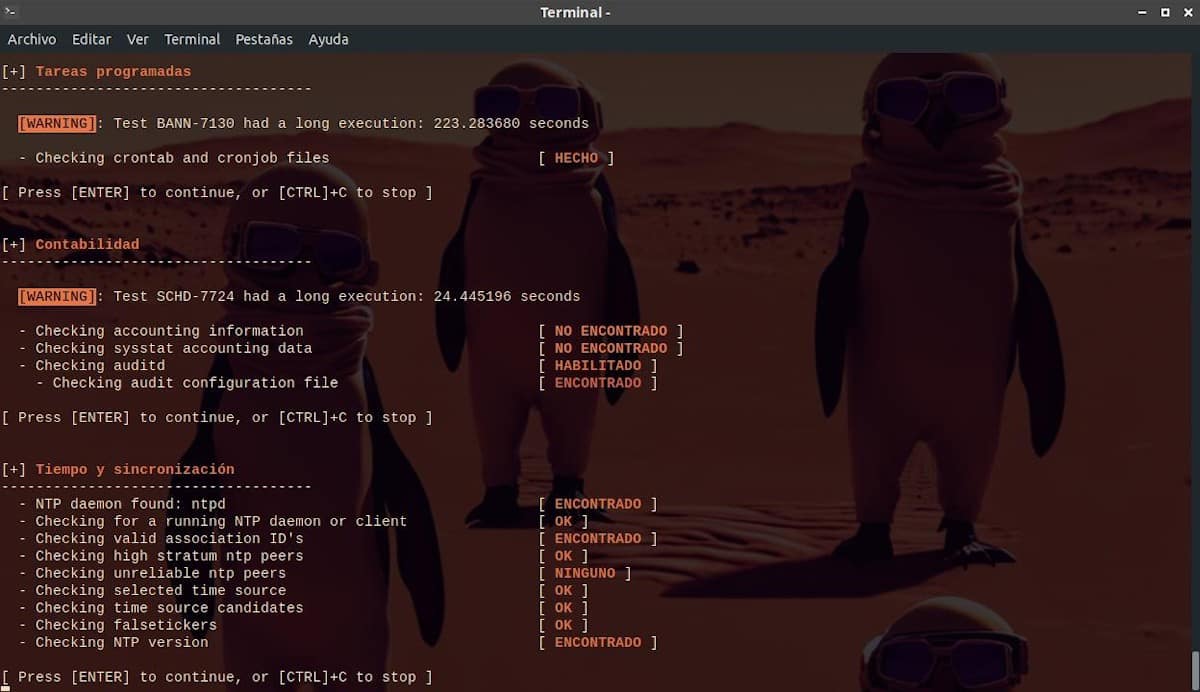

- Las tareas programadas, la Contabilidad, el Tiempo y la sincronización.

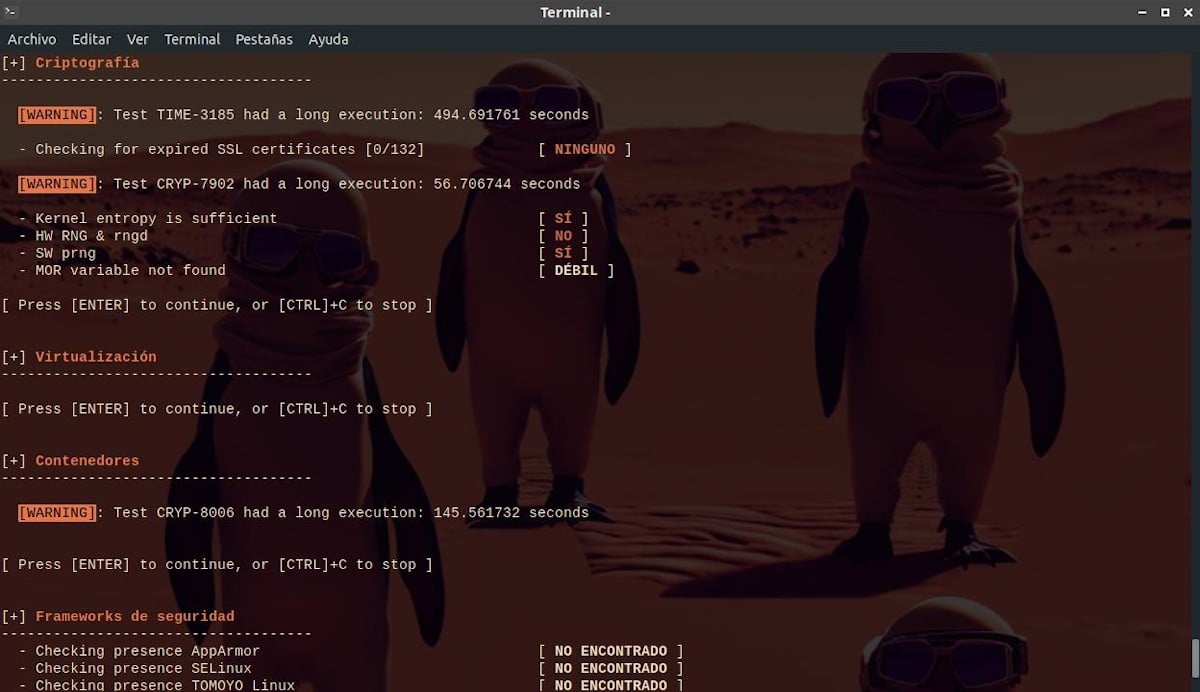

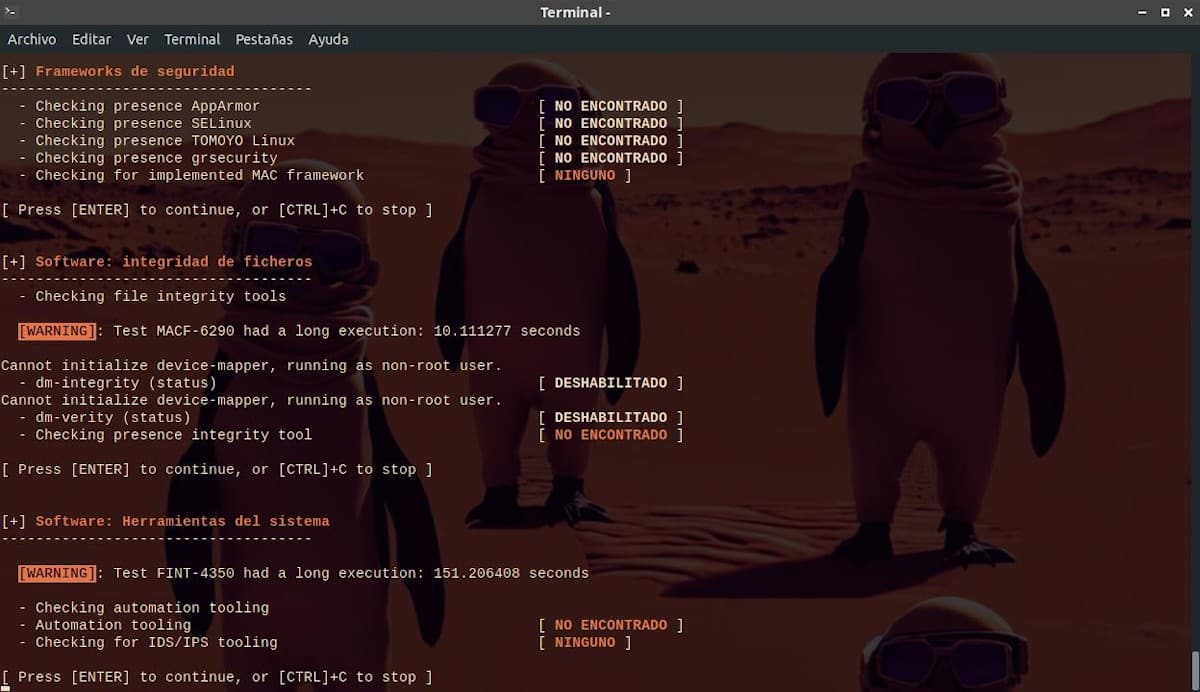

- Los sistemas de Criptografía, de Virtualización, de Contenedores, los Frameworks de seguridad, y los software relacionados con la integridad de los ficheros y las herramientas del sistema

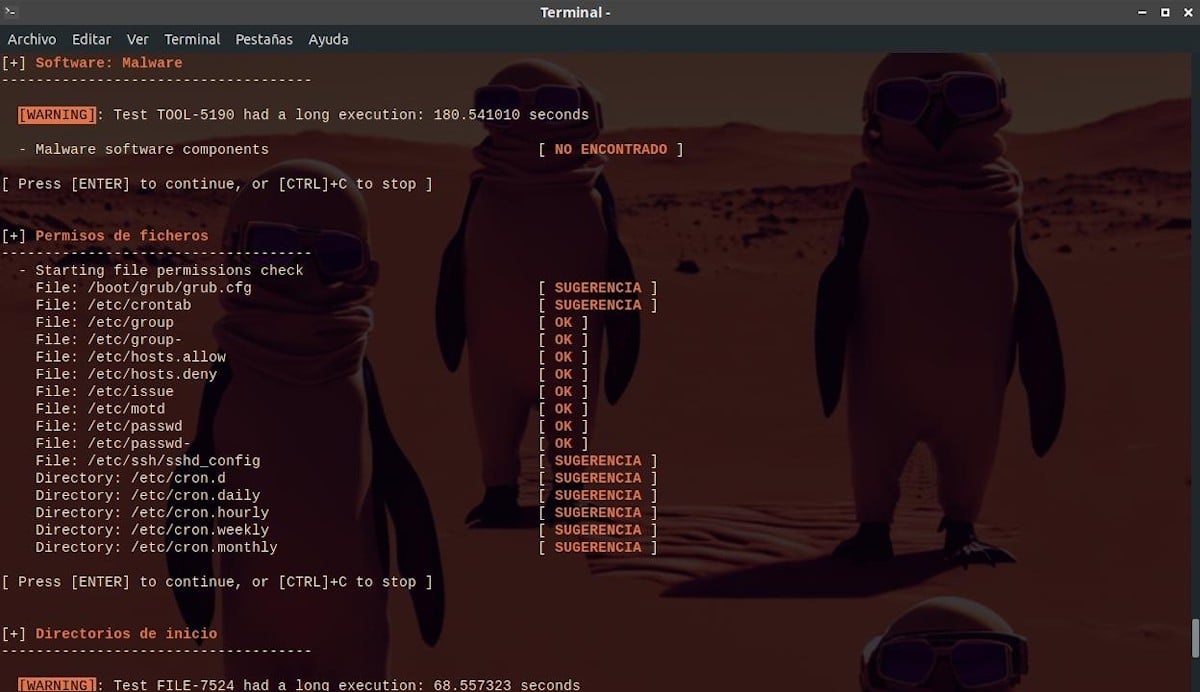

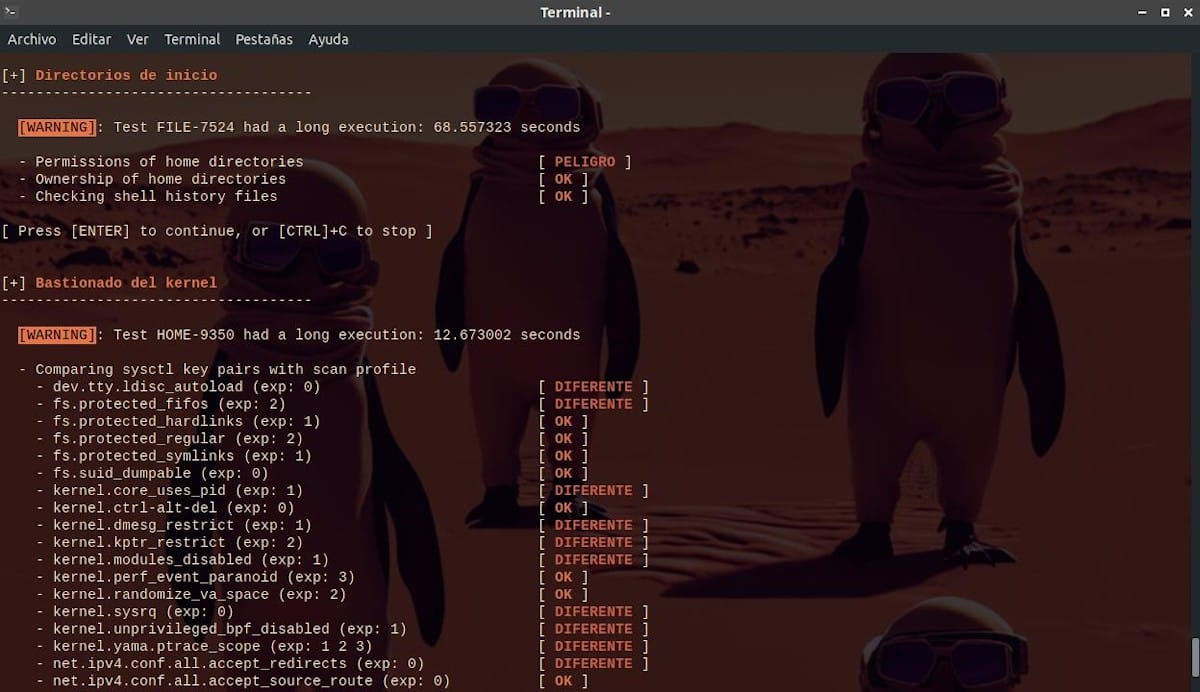

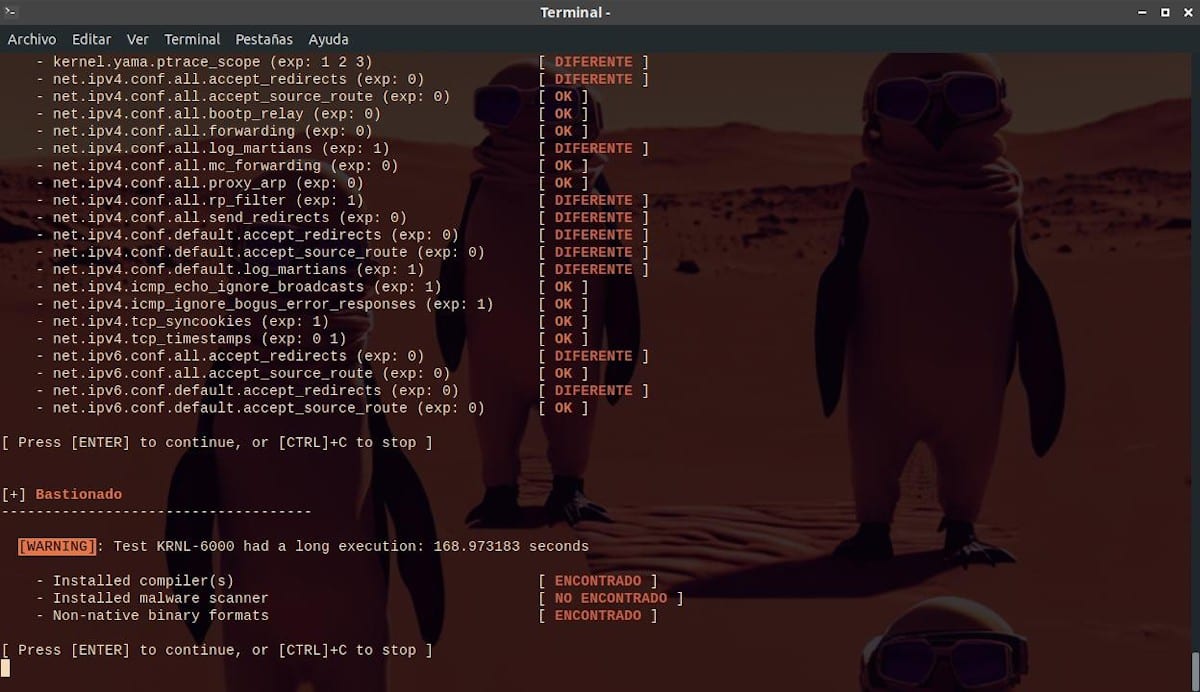

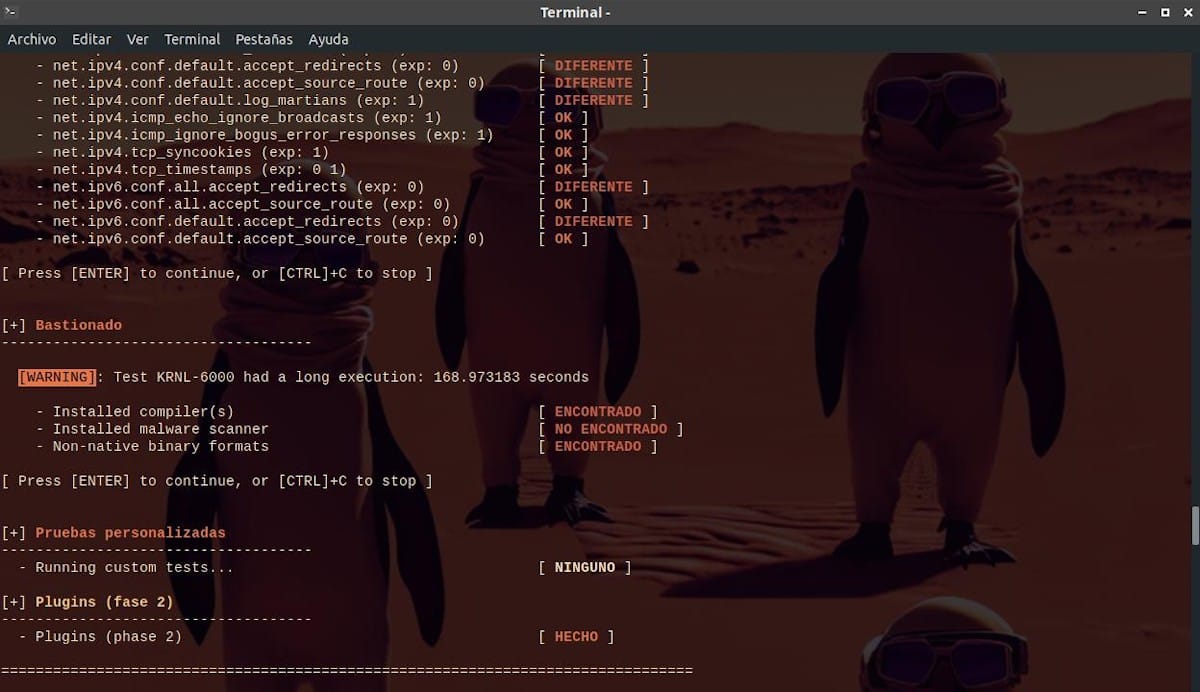

- Software del tipo Malware, los Permisos de los ficheros, los Directorios de inicio, el Bastionado del kernel y el Bastionado general, y sobre las Pruebas personalizadas.

Al finalizar

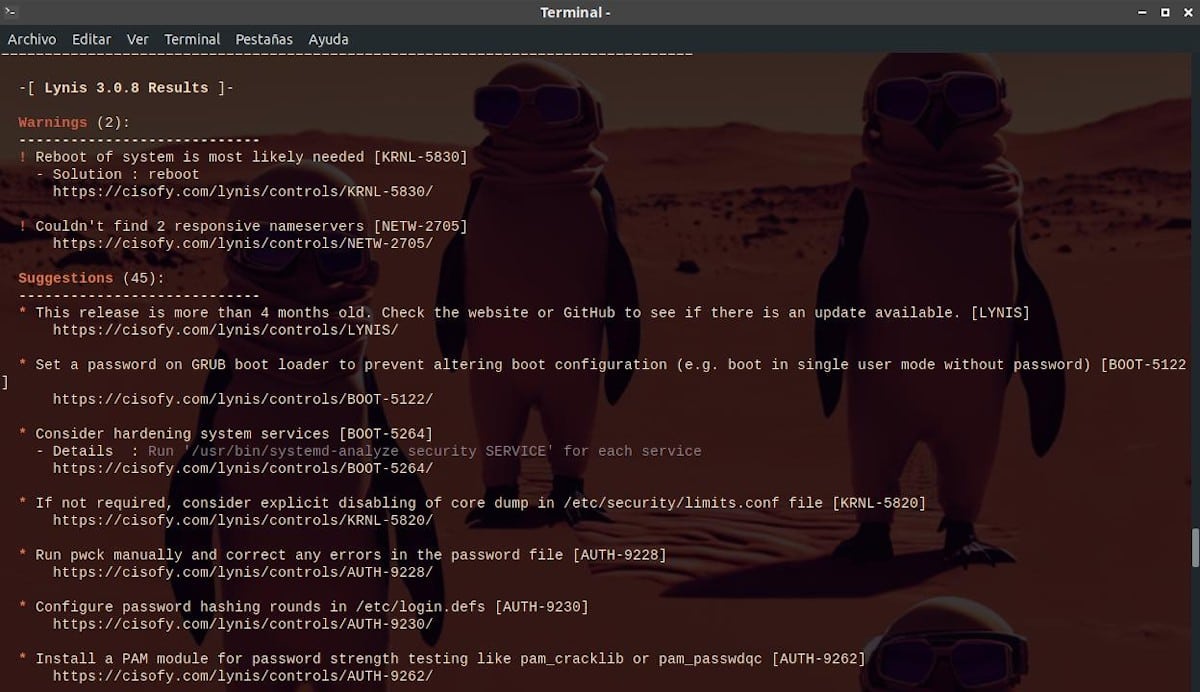

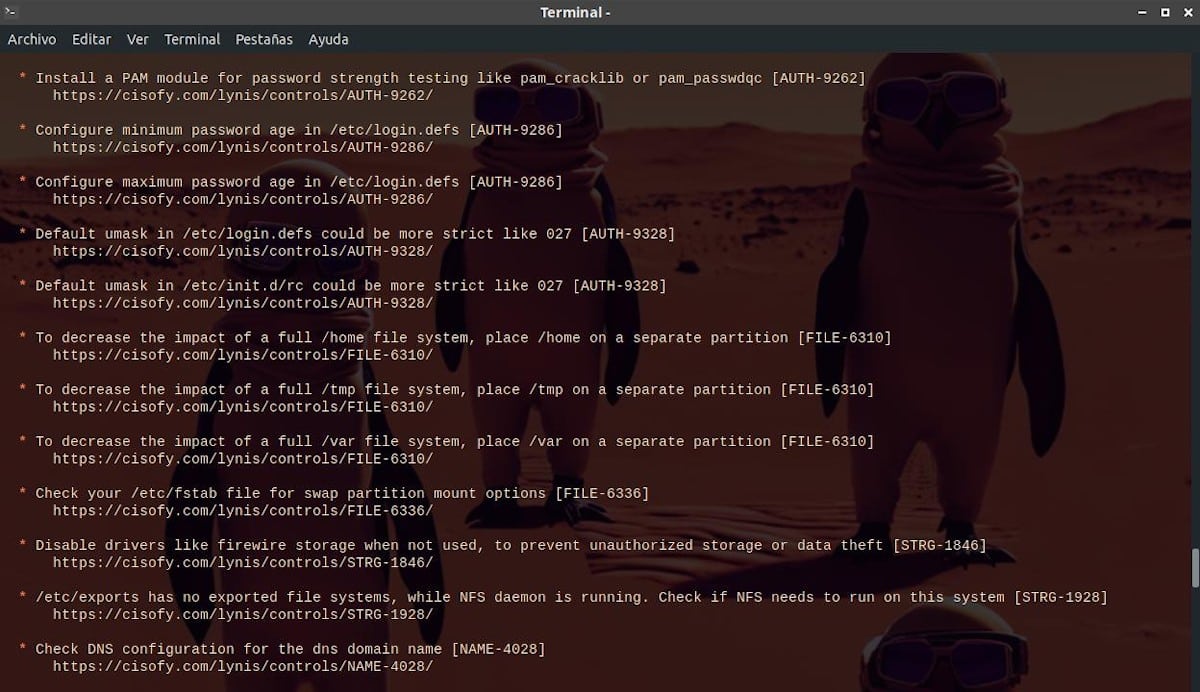

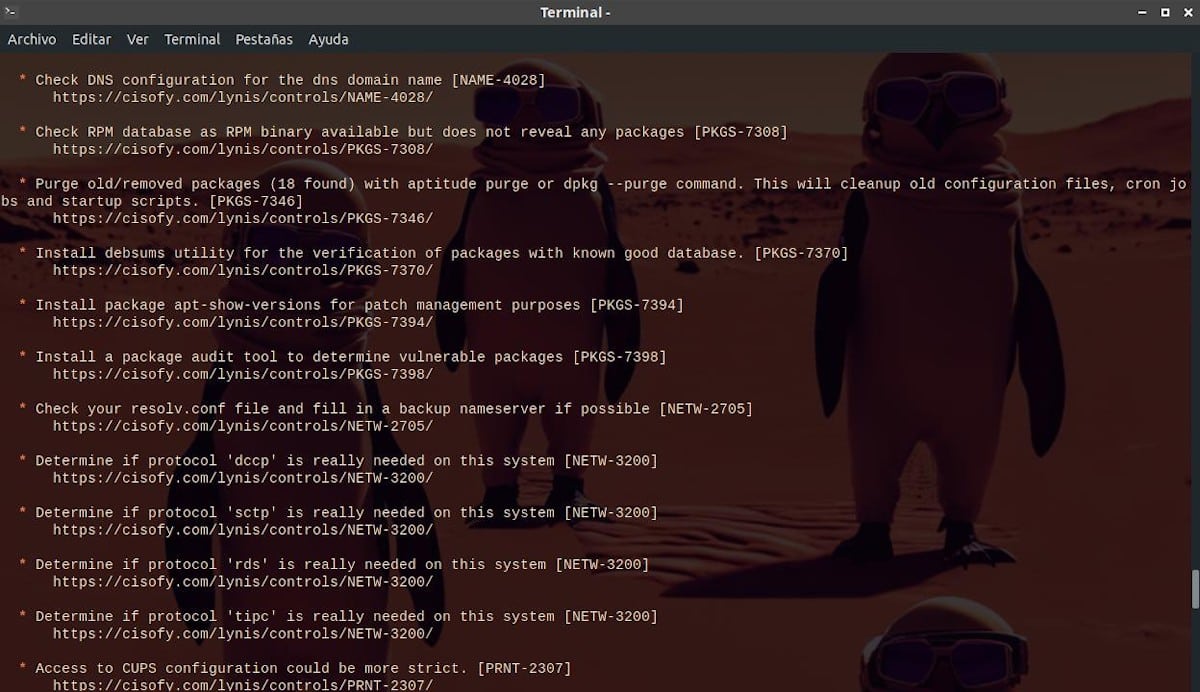

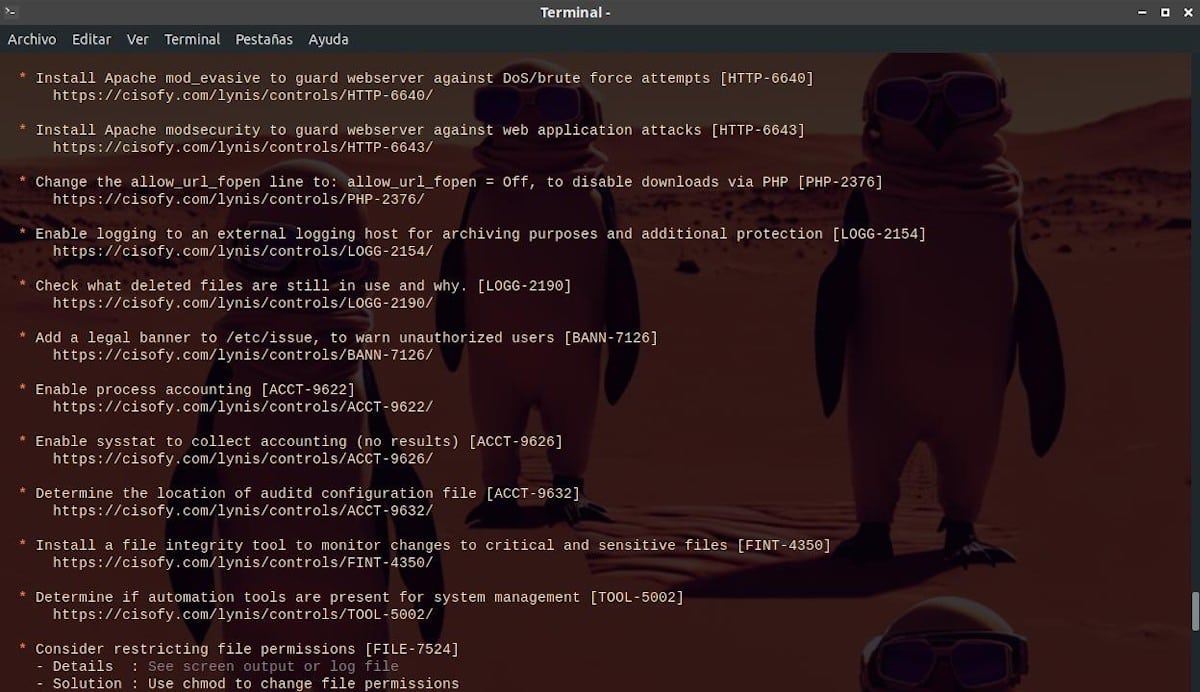

Cuando Lynis termina, arroja de forma resumida los resultados hallados, divididos en:

- Los warnings y los suggestions (problemas urgentes y sugerencias importantes)

Nota: Para ver a posterior, los warnings y los suggestions podemos ejecutar las siguientes ordenes de comando

sudo grep Warning /var/log/lynis.log

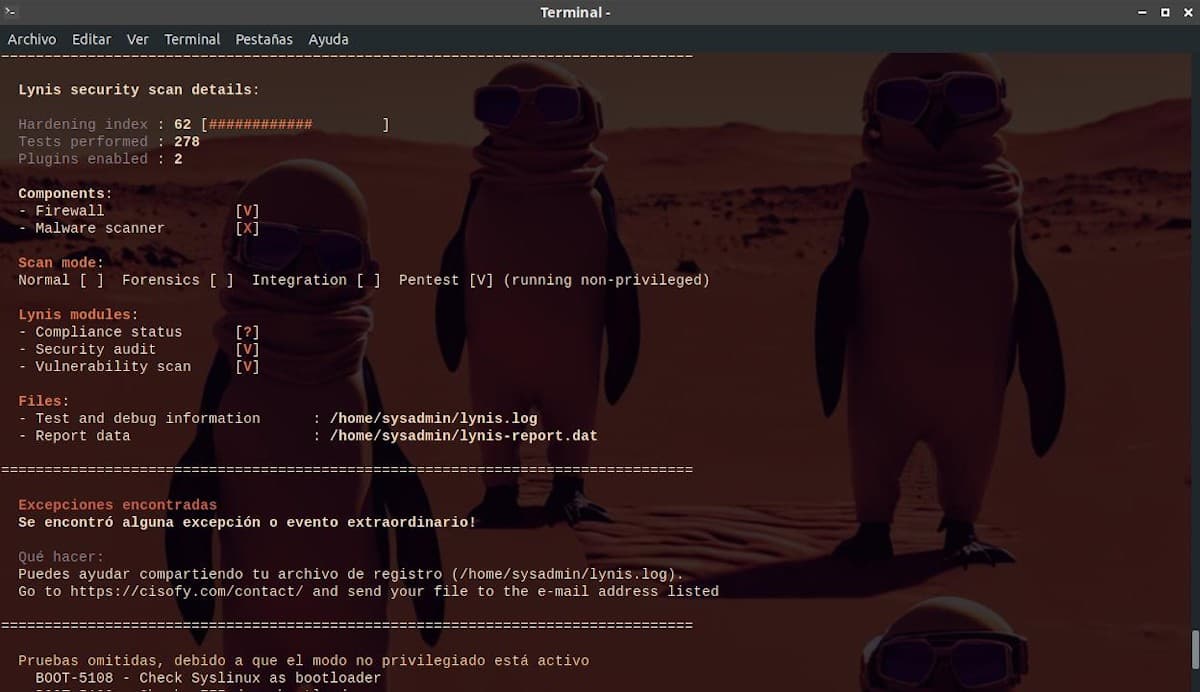

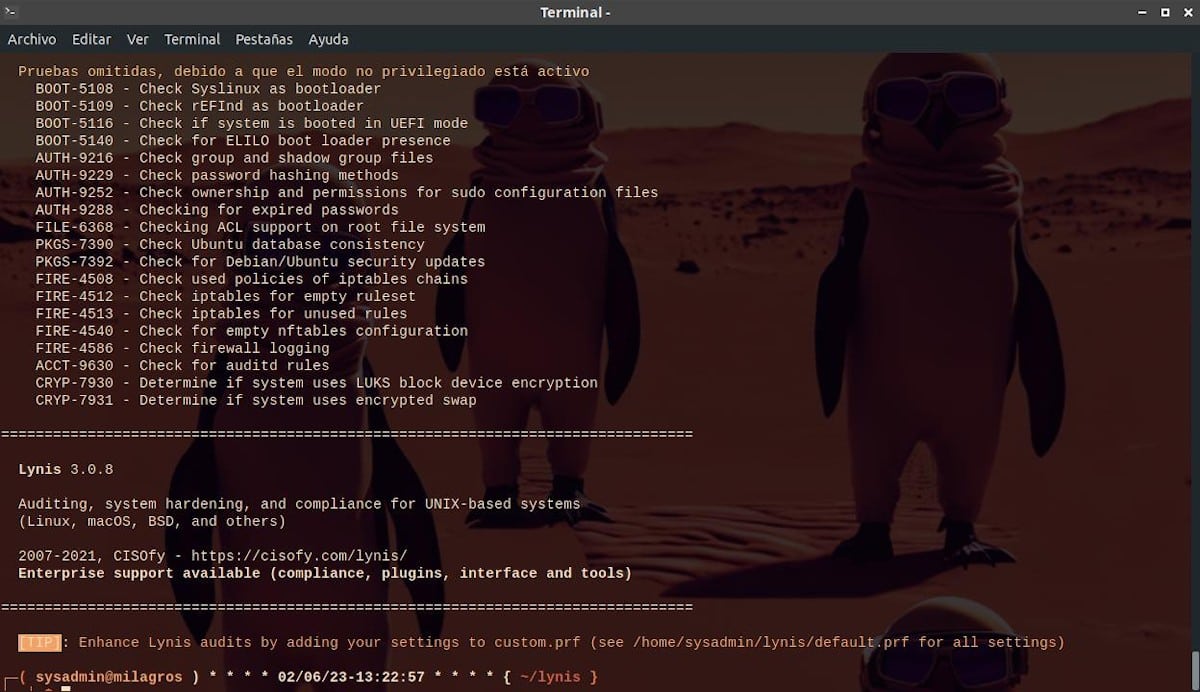

sudo grep Suggestion /var/log/lynis.log- Los detalles del escaneo de seguridad

Llegados a este punto, ya podremos poco a poco revisar los archivos con la auditoria generada, en la ruta indicada, tal como se muestra en la penúltima imagen anterior, para empezar a resolver cada problema, deficiencia y vulnerabilidad detectada.

Files (archivos con la auditoria generada):

– Test and debug information : /home/miusuario/lynis.log

– Report data : /home/miusuario/lynis-report.dat

Y por último, Lynis ofrece la posibilidad de obtener más información sobre cada sugerencia generada, utilizando el comando show details seguido del número TEST_ID, tal como se muestra a continuación:

lynis show details KRNL-5830

lynis show details FILE-7524

Y, para más información sobre Lynis se encuentra disponible los siguientes enlaces:

Resumen

En resumen, esperamos que esta publicación relacionada con el libre, abierto y gratuito, software de auditoria de seguridad sobre Linux, macOS y Unix llamado «Lynis», les permita a muchos, el poder auditar (examinar y evaluar) más fácilmente sus respectivos sistemas operativos de ordenadores y servidores. Para que, en consecuencia, puedan fortificar (endurecer) los mismos en cuanto a software, mediante la detección y corrección de cualquier aspecto o configuración, deficiente, inadecuada o inexistente. De forma tal, de poder mitigar y evitar las posibles de fallas o ataques a través de vulnerabilidades desconocidas.

Por último, no dejes de aportar tu opinión sobre el tema de hoy, vía comentarios. Y, si te ha gustado esta publicación, no dejes de compartirla con otros. Además, recuerda visitar nuestra página de inicio en «DesdeLinux» para explorar más noticias, y unirte a nuestro canal oficial de Telegram de DesdeLinux, o este grupo para más información sobre el tema de hoy.