La Fundación Raspberry Pi instalo en secreto un repositorio de Microsoft

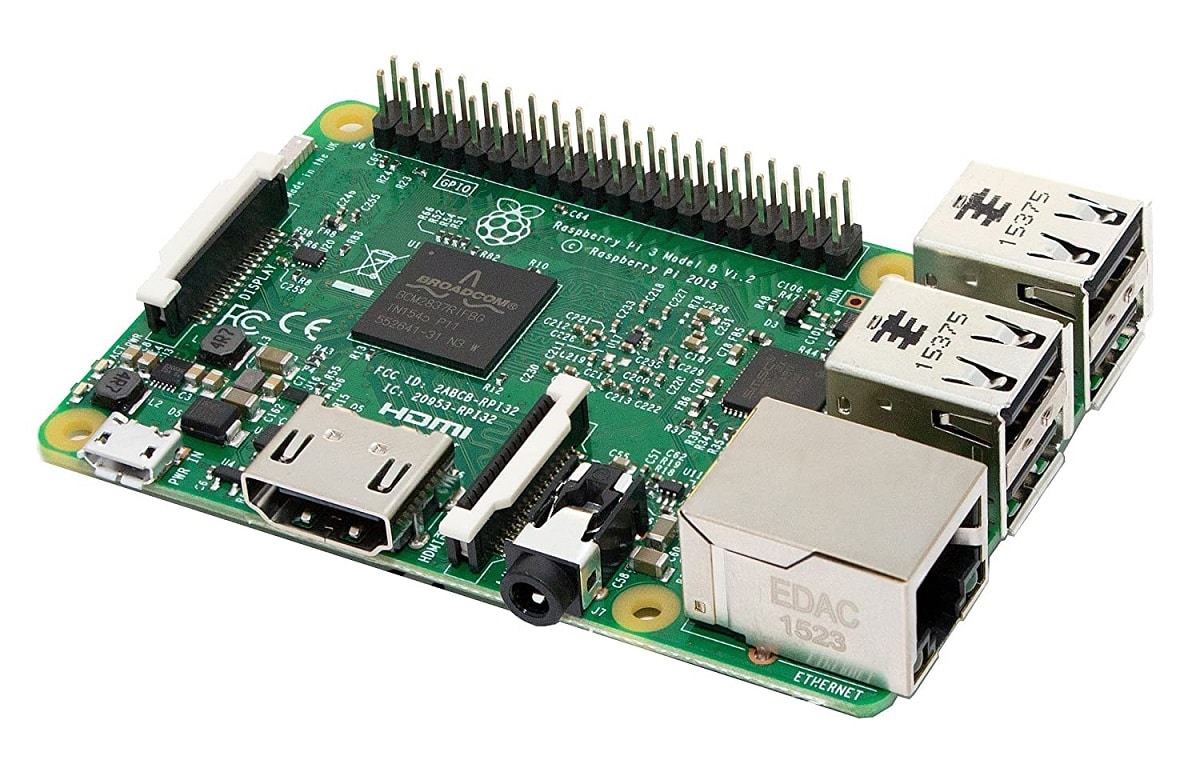

Hace ya varios dias se dio a conocer la noticia de que como parte de una reciente actualización en Raspberry OS, la Fundación Raspberry Pi instaló un repositorio de Microsoft en todas las computadoras de placa única que confiaban en él, sin el conocimiento de sus propietarios.

La maniobra no ha pasado desapercibida dentro de la comunidad de Linux que se está intensificando para oponerse a la falta de transparencia y telemetría y los usuarios de placas Raspberry Pi están discutiendo la inclusión de una llamada al repositorio de Microsoft en Raspberry Pi OS, además de la adición de una clave GPG de Microsoft para la instalación confiable de paquetes.

El repositorio de Microsoft se agrega mediante el paquete raspberrypi-sys-mods, que incluye scripts y configuraciones específicas del sistema operativo.

La configuración de /etc/apt/sources.list.d se modifica mediante el script post-inst y se utiliza para configurar el entorno de desarrollo de VSCode. Las principales afirmaciones están relacionadas con el hecho de que el repositorio y la clave de Microsoft se agregaron sin advertir a los usuarios.

La idea detrás de agregar el repositorio apt de Microsoft es facilitar el uso del entorno de desarrollo de Visual Studio Code.

Oficialmente es porque respaldan el IDE de Microsoft (!), Pero lo obtendrás incluso si lo instalaste desde una imagen clara y usas tu Pi sin cabeza sin una GUI. Esto significa que cada vez que realiza una «actualización de apt» en su Pi, está haciendo ping a un servidor de Microsoft.

También instalan la clave GPG de Microsoft que se usa para firmar paquetes desde ese repositorio. Esto puede conducir potencialmente a un escenario en el que una actualización extraiga una dependencia del repositorio de Microsoft y el sistema confiaría automáticamente en ese paquete.

La instalación del repositorio se realiza de forma silenciosa, sin el consentimiento del usuario y la Fundación Raspberry no preparó a los usuarios para tal cambio a través de una publicación de blog dedicada.

Los usuarios molestos comentan que este comportamiento es peligroso por dos razones:

Primero, siempre que la información de los repositorios se actualiza al instalar o actualizar paquetes, el administrador de paquetes sondea todos los repositorios conectados, es decir, el servidor de Microsoft acumula información sobre las direcciones IP de todos los usuarios del sistema operativo Raspberry Pi, que se puede utilizar para crear un perfil de usuario.

Un perfil similar se puede utilizar, por ejemplo, para publicidad dirigida al iniciar sesión en los servicios de Microsoft desde la misma IP.

En segundo lugar, el repositorio de Microsoft está conectado como totalmente confiable, a pesar del hecho de que no está bajo el control de los desarrolladores del sistema operativo Raspberry Pi y no se solicitó a los usuarios confirmación para agregar la clave GPG de Microsoft. Si la infraestructura de Microsoft se ve comprometida a través de dicho repositorio, es posible distribuir actualizaciones falsas para reemplazar paquetes estándar o sustituir dependencias.

Incluso continúa diciendo que

Esta es la forma en que hace las cosas todo el tiempo «para problemas similares» sin informar a los propietarios de su línea de computadoras de placa única. »Los usuarios han recordado las tensiones entre Linux y Microsoft sobre la telemetría.

Por último se observa que la distribución Raspbian respaldada por la comunidad no se ve afectada por el problema, el cambio solo se agrega a Raspberry Pi OS, una variante de Raspbian mantenida por Raspberry Pi Foundations.

Otro enfoque es bloquear Visual Studio Code si desea continuar usando Raspberry Pi OS. Visual Studio Code está equipado con opciones de telemetría, por lo que muchos usuarios consideran que es más apto hacer uso de Visual Studio Codium.

Para eliminar el acceso a los servidores de Microsoft en el sistema operativo Raspberry Pi, simplemente se debe de comentar el contenido del archivo /etc/apt/sources.list.d/vscode.list y eliminar la clave /etc/apt/trusted.gpg.d/microsoft.gpg.

Además, se puede agregar «127.0.0.1 packages.microsoft.com» a /etc/ hosts para bloquear solicitudes.

Finalmente, si estás interesado en conocer más al respecto, puedes consultar el siguiente enlace.