Día de correcciones: Canonical lanza parches para solucionar 6 vulnerabilidades de urgencia media

Hace unas horas hemos publicado un artículo hablando sobre lo que se conoce como Lockdown, un nuevo módulo de seguridad que llegará con Linux 5.4. Entre lo que hará este módulo tenemos que ayudará a evitar la ejecución de código arbitraria. El ejemplo que mejor explica su importancia ha llegado hoy mismo, puesto que Canonical ha corregido varias vulnerabilidades y algunas de ellas se podían usar para ejecutar código arbitrario, algo que será más difícil tras el lanzamiento de Linux 5.4.

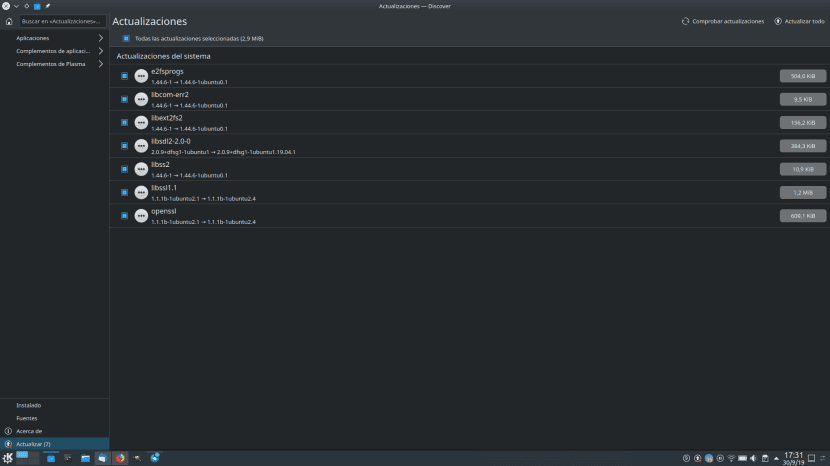

En total, se han corregido 6 vulnerabilidades recogidas en tres informes: el USN-4142-1 que afecta a Ubuntu 19.04, Ubuntu 18.04 y Ubuntu 16.04, el USN-4142-2 que es lo mismo que el anterior pero centrado en Ubuntu 14.04 y Ubuntu 12.04 (ambas en versiones ESM) y el USN-4143-1, que afecta a las tres versiones que aún disfrutan de soporte oficial. Todas las vulnerabilidades han sido etiquetadas de urgencia media.

Seis vulnerabilidades que explican por qué nos interesa Lockdown

Las vulnerabilidades corregidas han sido las siguientes:

- CVE-2019-5094: Existe una vulnerabilidad de ejecución de código explotable en la funcionalidad del archivo de cuota de E2fsprogs 1.45.3. Una partición ext4 especialmente diseñada puede causar una escritura fuera del límite en el montón, lo que resulta en la ejecución del código. Un atacante puede dañar una partición para activar esta vulnerabilidad.

- CVE-2017-2888: Existe una vulnerabilidad de desbordamiento de enteros explotable al crear un nuevo Superficie RGB en SDL 2.0.5. Un archivo especialmente diseñado puede causar un número entero desbordamiento que resulta en muy poca memoria asignada que puede conducir a un desbordamiento de búfer y ejecución potencial de código. Un atacante puede proporcionar un archivo de imagen especialmente diseñado para desencadenar esta vulnerabilidad.

- CVE-2019-7635, CVE-2019-7636, CVE-2019-7637 y CVE-2019-7638: SDL (Simple DirectMedia Layer) hasta 1.2.15 y 2.x hasta 2.0.9 tiene un lectura excesiva de búfer basada en Blit1to4 en video/SDL_blit_1.c, SDL_GetRGB en video/SDL_pixels.c, SDL_FillRect en video/SDL_surface.c y Map1toN in video/SDL_pixels.c.

El primero de los anteriores también afecta a Ubuntu 19.10 Eoan Ermine, por lo que pronto lanzarán los parches para la versión que será lanzada el próximo 17 de octubre. Una vez instaladas las actualizaciones, hay que reiniciar el equipo para que los cambios surtan efecto. Y aunque no son fallos graves, Lockdown, te esperamos.