NTP NTPsec 1.2.0 y Chrony 4.0 llegan con soporte para el protocolo seguro NTS

El Grupo de trabajo de ingeniería de Internet (IETF), que es responsable del desarrollo de protocolos y arquitectura de Internet, ha completado la formación de un RFC para el protocolo Network Time Security (NTS) y ha publicado la especificación asociada con el identificador RFC 8915.

La RFC recibió el estatus de «Propuesta de Estándar», luego de lo cual se comenzará a trabajar para darle a la RFC el estatus de Borrador de Estándar, lo que en realidad significa una completa estabilización del protocolo y teniendo en cuenta todos los comentarios realizados.

La estandarización de NTS es un paso importante para mejorar la seguridad de los servicios de sincronización horaria y proteger a los usuarios de ataques que imitan al servidor NTP al que se conecta el cliente.

La manipulación de los atacantes para establecer la hora incorrecta se puede utilizar para comprometer la seguridad de otros protocolos sensibles al tiempo, como TLS. Por ejemplo, cambiar la hora puede dar lugar a una mala interpretación de los datos de validez de los certificados TLS.

Hasta ahora, el NTP y el cifrado simétrico de los canales de comunicación no permitían garantizar que el cliente interactúe con el objetivo y no con un servidor NTP falsificado, y la autenticación de claves no se ha generalizado, ya que es demasiado complicado de configurar.

Durante los últimos meses, hemos visto a muchos usuarios de nuestro servicio horario, pero muy pocos utilizan Network Time Security. Esto deja a las computadoras vulnerables a ataques que imitan al servidor que utilizan para obtener NTP. Parte del problema fue la falta de demonios NTP disponibles que admitieran NTS. Ese problema ya está resuelto: chrony y ntpsec ambos NTS de apoyo.

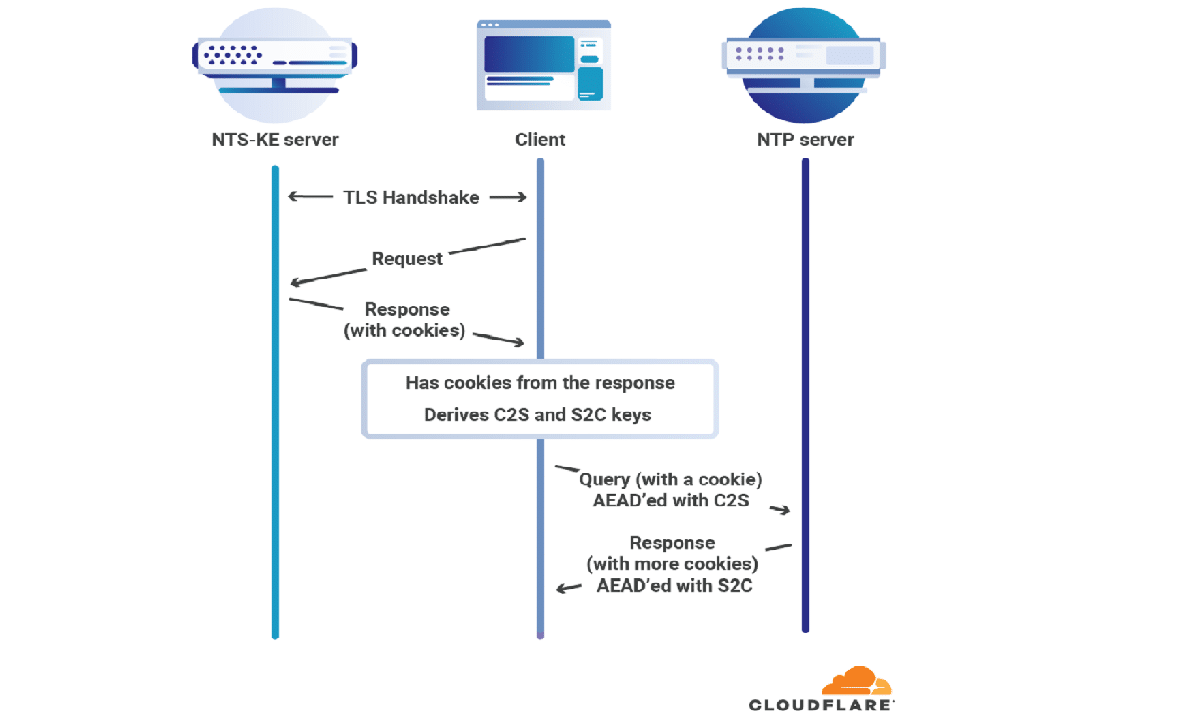

NTS utiliza elementos de infraestructura de clave pública (PKI) y permite el uso de TLS y cifrado autenticado con datos asociados (AEAD) para proteger criptográficamente las comunicaciones cliente-servidor a través del protocolo de tiempo de red (NTP).

NTS incluye dos protocolos separados: NTS-KE (Establecimiento de claves NTS para manejar la autenticación inicial y negociación de claves sobre TLS) y NTS-EF (Campos de extensión NTS, responsables de cifrar y autenticar una sesión de sincronización horaria).

NTS agrega varios campos extendidos a los paquetes NTP y almacena toda la información de estado solo en el lado del cliente mediante un mecanismo de transmisión de cookies. El puerto de red 4460 está dedicado a manejar conexiones NTS.

El tiempo es la base de la seguridad de muchos de los protocolos, como TLS, en los que confiamos para proteger nuestras vidas en línea. Sin una hora exacta, no hay forma de determinar si las credenciales han caducado o no. La ausencia de un protocolo de tiempo seguro de fácil implementación ha sido un problema para la seguridad de Internet.

Las primeras implementaciones del NTS estandarizado se propusieron en las versiones recientemente publicadas de NTPsec 1.2.0 y Chrony 4.0.

Chrony proporciona una implementación independiente de cliente y servidor NTP que se utiliza para sincronizar la hora exacta en varias distribuciones de Linux, incluidas Fedora, Ubuntu, SUSE / openSUSE y RHEL/CentOS.

NTPsec se desarrolla bajo el liderazgo de Eric S. Raymond y es una bifurcación de la implementación de referencia del protocolo NTPv4 (NTP Classic 4.3.34), enfocado en rediseñar la base de código para mejorar la seguridad (limpieza de código obsoleto, métodos de prevención de intrusiones y funciones protegidas) trabajar con memoria y cadenas).

Sin NTS o autenticación de clave simétrica, no hay garantía de que su computadora esté realmente hablando NTP con la computadora que usted cree que es. La autenticación de clave simétrica es difícil y dolorosa de configurar, pero hasta hace poco era el único mecanismo seguro y estandarizado para autenticar NTP. NTS utiliza el trabajo que entra en la infraestructura de clave pública web para autenticar los servidores NTP y asegurarse de que cuando configura su computadora para hablar con time.cloudflare.com, ese es el servidor del que su computadora obtiene la hora.

Si quieres conocer mas al respecto, puedes consultar los detalles en el siguiente enlace.