Outline-ss-server, una implementación de Shadowsocks

Outline de Shadowsocks solo es compatible con conjuntos de cifrado AEAD

Hace poco se dio a conocer el lanzamiento de la nueva versión del servidor proxy outline-ss-server 1.4, que utiliza el protocolo Shadowsocks para ocultar la naturaleza del tráfico, eludir los cortafuegos y engañar a los sistemas de inspección de paquetes.

El servidor está siendo desarrollado por el proyecto Outline, que además proporciona un enlace de aplicaciones cliente y una interfaz de control que le permite al usuario poder implementar rápidamente servidores Shadowsocks multiusuario basados en el servidor de esquema-ss en entornos de nube pública o en su propio equipo.

Ademas de ello, es posible administrarlos a través de una interfaz web y organizar el acceso de los usuarios por claves. Jigsaw es responsable del desarrollo y mantenimiento del código., una división dentro de Google creada para desarrollar herramientas para eludir la censura y permitir el libre intercambio de información.

Sobre Outline-ss-server

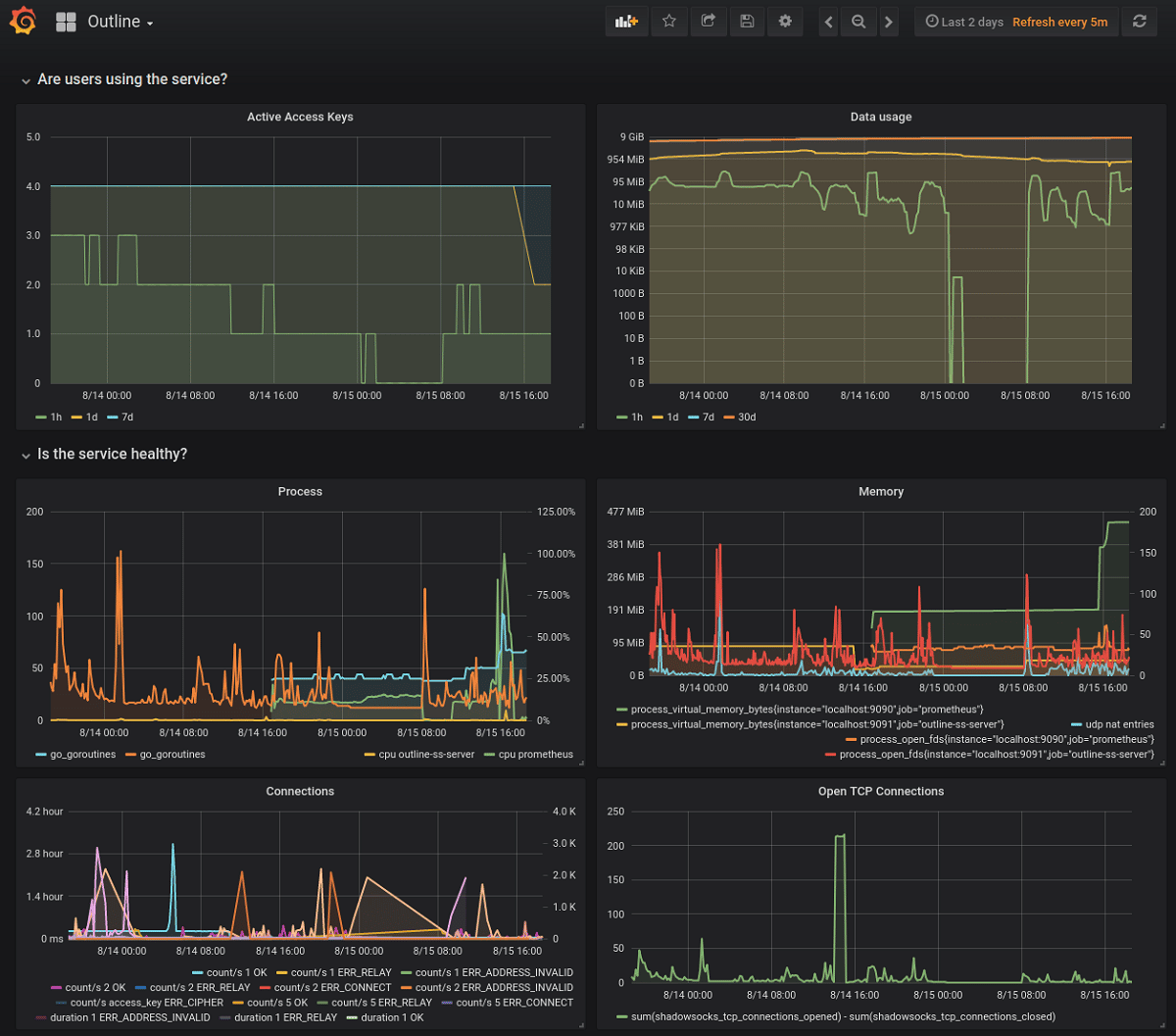

Las diferencias entre outline-ss-server y go-shadowsocks2 se reducen al soporte para conectar múltiples usuarios a través de un solo puerto de red, la capacidad de abrir múltiples puertos de red para recibir conexiones, soporte de reinicio en caliente y actualizaciones de configuración sin interrumpir las conexiones, monitoreo incorporado y herramientas de medición de tráfico basadas en la plataforma prometheus .io.

Cabe mencionar que recientemente, la actividad principal del proyecto Shadowsocks se ha centrado en el desarrollo de un nuevo servidor en el lenguaje Rust, y la implementación de Go no se ha actualizado durante más de un año y está notablemente atrasada en funcionalidad.

El servidor de esquema-ss también agrega protección contra solicitudes de sondeo y ataques de reproducción de tráfico. Un ataque a través de solicitudes de verificación tiene como objetivo determinar la presencia de un proxy, por ejemplo, un atacante puede enviar conjuntos de datos de diferentes tamaños al servidor Shadowsocks de destino y analizar cuántos datos leerá el servidor antes de determinar un error y cerrar la conexión. . Un ataque de repetición se basa en secuestrar una sesión entre un cliente y un servidor y luego intentar reenviar los datos secuestrados para determinar la presencia de un proxy.

Para protegerse contra ataques a través de solicitudes de verificación, el servidor de outline-ss-server, cuando llegan datos incorrectos, no termina la conexión y no muestra un error, sino que continúa recibiendo información, actuando como una especie de agujero negro. Para protegerse contra la reproducción, los datos recibidos del cliente también se verifican en busca de repeticiones mediante sumas de verificación almacenadas para los últimos miles de secuencias de protocolo de enlace (máximo 40 mil, el tamaño se establece al iniciar el servidor y consume 20 bytes de memoria por secuencia). Para bloquear respuestas repetidas del servidor, todas las secuencias de protocolo de enlace del servidor utilizan códigos de autenticación HMAC con etiquetas de 32 bits.

En términos del nivel de ocultación del tráfico, el protocolo Shadowsocks en la implementación del servidor de esquema-ss está cerca del transporte conectable Obfs4 en la red Tor anónima. El protocolo fue creado para eludir el sistema de censura de tráfico de China (el » Gran Cortafuegos de China «) y le permite ocultar con bastante eficacia el tráfico reenviado a través de otro servidor (el tráfico es problemático de identificar debido a la conexión de una semilla aleatoria y la simulación de un flujo continuo).

SOCKS5 se utiliza como protocolo para las solicitudes de proxy: se inicia un proxy compatible con SOCKS5 en el sistema local, que canaliza el tráfico a un servidor remoto desde el que se ejecutan las solicitudes. El tráfico entre el cliente y el servidor se coloca en un túnel cifrado, ocultando el hecho de que la creación es la tarea principal de Shadowsocks. Se admite la organización de túneles TCP y UDP, así como la creación de túneles arbitrarios, sin limitarse a SOCKS5, mediante el uso de complementos que se asemejan a transportes conectables en Tor.

Para los interesados en el proyecto, deben saber que Outline-ss-server está escrito en Go y se distribuye bajo la licencia Apache 2.0. Se utiliza como base el código del servidor proxy go-shadowsocks2, creado por la comunidad de desarrolladores de Shadowsocks.