Suricata 7.0 llega con soporte de Landlock, mejoras y mas

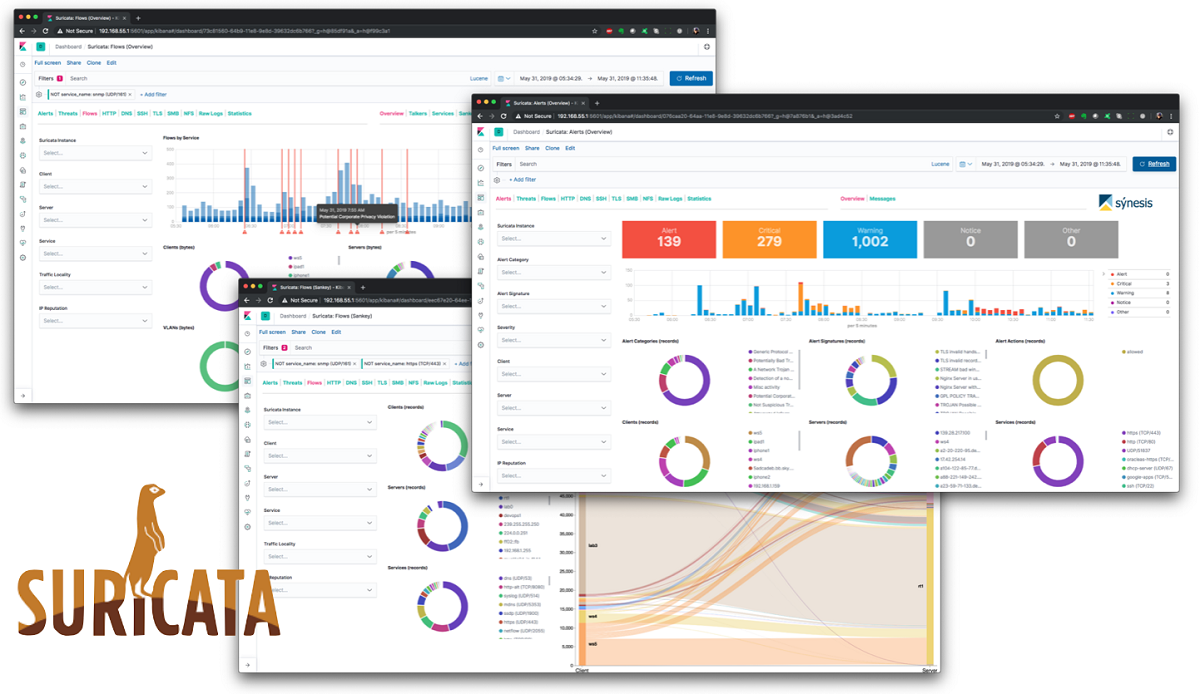

Suricata es un sistema de detección de intrusos basado en código abierto y un sistema de prevención de intrusos.

Tras dos años y medio de desarrollo, la OISF dio a conocer el lanzamiento de la nueva versión del sistema de detección y prevención de intrusiones, «Suricata 7.0″, que proporciona herramientas para inspeccionar diversos tipos de tráfico.

En las configuraciones de Suricata, se permite utilizar la base de datos de firmas desarrollada por el proyecto Snort, así como los conjuntos de reglas Emerging Threats y Emerging Threats Pro.

Principales novedades de Suricata 7.0

En esta nueva versión que se presenta de Suricata 7.0, de los cambios más notables se destaca que se agregó el soporte para el mecanismo de aislamiento de aplicaciones Landlock, que permite un proceso para crear entornos aislados seguros, implementado como una capa adicional sobre los mecanismos de control de acceso al sistema existentes. La lógica para otorgar acceso se determina usando un programa BPF, pero a diferencia de seccomp-bpf, Landlock no filtra las llamadas al sistema y sus argumentos, pero permite restringir el uso de objetos del núcleo, como jerarquías de archivos (por ejemplo, denegar el acceso a archivos fuera del directorio de trabajo).

Otro de los cambios que se destaca de Suricata 7.0, es que se implementó la capacidad de acelerar los componentes de detección de intrusos (IDS) mediante el mecanismo AF_XDP, que permite capturar paquetes al redirigirlos a un controlador de espacio de usuario, sin pasar por la pila de red del kernel.

Ademas de ello, tambien se destaca que se ha declarado el soporte estable para el protocolo HTTP/2, ya que anteriormente, los componentes para HTTP/2 se presentaban como experimentales. Para HTTP/2, se ha implementado el soporte para la compresión mediante el método deflate y las solicitudes que especifican el rango de bytes solicitados (byte-range).

Tambien podremos encontrar que se agregó la capacidad de registrar PCAP de forma selectiva mediante el uso de la opción «conditional» en la sección «pcap-log». De forma predeterminada, todos los paquetes se registran en el archivo pcap, si se establece el valor de «alerts» en la opción «conditional», el registro mostrará solo los subprocesos para los que se generaron advertencias. Con el valor de la etiqueta, solo se pueden registrar paquetes con ciertas etiquetas.

Por otra parte, se menciona que se agregó el soporte para el marco DPDK (Kit de desarrollo de plano de datos) para mejorar el rendimiento de los componentes de detección de intrusos (IDS) y prevención de intrusos (IPS) al trabajar directamente con equipos de red y procesar paquetes de red sin pasar por la pila de red del kernel.

En la implementación de un sistema de prevención de intrusiones (IPS), de forma predeterminada, las reglas con excepciones usan caídas de paquetes (operación DROP) y el subsistema de registro de EVE ha sido documentado y validado utilizando el esquema JSON para proporcionar salida JSON de eventos.

De los demás cambios que se destacan de esta nueva versión:

- Se agregó soporte para la API de NETMAP 14.

- Se agregaron nuevas palabras clave para la inspección del encabezado del protocolo HTTP y HTTP2

- Se implementó la capacidad de detectar y guardar certificados TLS de clientes en el registro.

- Se agregó un analizador para el protocolo Bittorrent.

- Se propone una implementación inicial de la biblioteca libsuricata para usar la funcionalidad de Suricata en otros productos.

- Se agregó soporte para VLAN Layer 3.

- Se implementaron optimizaciones de rendimiento y consumo de memoria

- Se agregaron contadores para transmisiones activas y paquetes TCP.

Finalmente si quieres conocer más al respecto, puedes consultar los detalles dirigiéndote al siguiente enlace.

¿Cómo instalar Suricata en Ubuntu?

Para instalar esta utilidad, lo podremos hacer añadiendo el siguiente repositorio en nuestro sistema. Para ello basta con teclear los siguientes comandos:

sudo apt-get install software-properties-common sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

En caso de tener problemas con las dependencias, con el siguiente comando se soluciona:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Hecha la instalación, se recomienda desactivar cualquier paquete de funciones offloead en el NIC que Suricata está escuchando.

Pueden desactivar LRO/GRO en la interfaz de red eth0 utilizando el siguiente comando:

sudo ethtool -K eth0 gro off lro off

Suricata soporta una serie de modos de funcionamiento. Podemos ver la lista de todos los modos de ejecución con el siguiente comando:

sudo /usr/bin/suricata --list-runmodes

El modo de ejecución predeterminado utilizado es autofp significa «balanceo automático de carga de flujo fijo». En este modo, los paquetes de cada flujo distinto se asignan a un solo hilo de detección. Los flujos se asignan a los subprocesos con el número más bajo de paquetes no procesados.

Ahora podemos proceder a iniciar Suricata en modo pcap live, usando el siguiente comando:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal